動画

シンポジウム 講演会録

第7回「サイバーセキュリティと国際政治」

サイバーセキュリティ月例セミナー

2018.04.12

23分

経営者の思い込みを排す

私はいま、NTT持株会社でグループ全体のサイバーセキュリティに関するスポークスパーソンとして、パブリック・アドボカシー(公的視点からの提唱活動)を担っています。本日は、サイバーセキュリティの課題をビジネスの目線からお話したいと思います。

申し上げたいことは4点あります。

その第一は、サイバーセキュリティは、インターネット利用に伴う課題ではなく、ビジネスのデジタル化に伴う課題である、ということです。

経営陣の方々とお話しすると、サイバーセキュリティに関して間違った認識をお持ちの方がいらっしゃいます。

例えば、工場やプラントなどで使っているシステムの安全性について「インターネットにつながっていないので大丈夫だ」とおっしゃる方がいる。この考えは誤っています。なぜなら、「常時インターネットにつながっていない」ことと、「決してつながらない」こととは違うからです。「常時インターネットにつながっていない」としても、ときどき、あるいは意図せずにインターネットにつながるケースは十分にありえます。一見、インターネットにつながっていないかのように見える工場やプラントなどの装置やシステムであっても、外部からリモートで異常の検知やメンテナンス作業をできるように、インターネットに接続している場合が多い。また、普段はインターネットにつながっていなくとも、定期保守・検査のために機械装置メーカーの担当エンジニアが訪問してパソコンをつないで診断するケースもある。その際、担当エンジニアはパソコンをインターネットにつなぎます。あるいは診断時にはインターネットにつながなくても、持ち込まれたパソコンはどこかでインターネットにつながっていたはずで、結果としてマルウェアに感染している可能性もあります。パソコンに限らず、USBメモリーを介した間接的なインターネットへの接続やそれに伴う感染も起こりえます。これだけインターネットが普及している世の中においては、常時でなくとも一時的に、直接でなくとも間接的に、意図しなくても知らぬ間に、インターネットと接続していると考えるほうが現実的です。

また、「最新のセキュリティ対策をしているから大丈夫」というのも誤りです。サイバーセキュリティの世界では日進月歩ならぬ秒進分歩で新しい技術が生まれています。毎日、多数の新種のマルウェアが出てくる。ですので、最新のセキュリティ対策をしているから大丈夫ということはありえません。

さらに、「情報システム部門に任せているから大丈夫」というのも誤りです。情報システム部門はあくまでITシステムを運用管理しています。会社の中のデジタルはIT以外にもあるわけです。

経営者はサイバー攻撃への防御に100%を要求しがちですが、リスクは「防ぐ」ものではなく、「マネージ」するものだという観点が大事です。サイバーの世界では常に攻撃側が有利です。破られることを想定し、どう準備するかという「被害最小化」の発想から取り組むこと。また、セキュリティインシデントは「不祥事」ととらえる風潮もありますが、そうではなくて、「災害」としてとらえる。何か起こったときには、そのこと自体を「咎める」のではなく「開示する」ことを促す。迅速な情報共有など「人の行動が鍵」です。

申し上げたいことは4点あります。

その第一は、サイバーセキュリティは、インターネット利用に伴う課題ではなく、ビジネスのデジタル化に伴う課題である、ということです。

経営陣の方々とお話しすると、サイバーセキュリティに関して間違った認識をお持ちの方がいらっしゃいます。

例えば、工場やプラントなどで使っているシステムの安全性について「インターネットにつながっていないので大丈夫だ」とおっしゃる方がいる。この考えは誤っています。なぜなら、「常時インターネットにつながっていない」ことと、「決してつながらない」こととは違うからです。「常時インターネットにつながっていない」としても、ときどき、あるいは意図せずにインターネットにつながるケースは十分にありえます。一見、インターネットにつながっていないかのように見える工場やプラントなどの装置やシステムであっても、外部からリモートで異常の検知やメンテナンス作業をできるように、インターネットに接続している場合が多い。また、普段はインターネットにつながっていなくとも、定期保守・検査のために機械装置メーカーの担当エンジニアが訪問してパソコンをつないで診断するケースもある。その際、担当エンジニアはパソコンをインターネットにつなぎます。あるいは診断時にはインターネットにつながなくても、持ち込まれたパソコンはどこかでインターネットにつながっていたはずで、結果としてマルウェアに感染している可能性もあります。パソコンに限らず、USBメモリーを介した間接的なインターネットへの接続やそれに伴う感染も起こりえます。これだけインターネットが普及している世の中においては、常時でなくとも一時的に、直接でなくとも間接的に、意図しなくても知らぬ間に、インターネットと接続していると考えるほうが現実的です。

また、「最新のセキュリティ対策をしているから大丈夫」というのも誤りです。サイバーセキュリティの世界では日進月歩ならぬ秒進分歩で新しい技術が生まれています。毎日、多数の新種のマルウェアが出てくる。ですので、最新のセキュリティ対策をしているから大丈夫ということはありえません。

さらに、「情報システム部門に任せているから大丈夫」というのも誤りです。情報システム部門はあくまでITシステムを運用管理しています。会社の中のデジタルはIT以外にもあるわけです。

経営者はサイバー攻撃への防御に100%を要求しがちですが、リスクは「防ぐ」ものではなく、「マネージ」するものだという観点が大事です。サイバーの世界では常に攻撃側が有利です。破られることを想定し、どう準備するかという「被害最小化」の発想から取り組むこと。また、セキュリティインシデントは「不祥事」ととらえる風潮もありますが、そうではなくて、「災害」としてとらえる。何か起こったときには、そのこと自体を「咎める」のではなく「開示する」ことを促す。迅速な情報共有など「人の行動が鍵」です。

ビジネスのデジタル化に伴う不可避の課題

いま、デジタルイノベーションの進行はますます加速しています。人工知能(AI)、ビッグデータ、フィンテックなどの言葉を見聞きしない日はなく、デジタルテクノロジーの進歩によって、新たな市場がグローバルスケールで生まれつつあります。勃興するデジタルイノベーションを社内に取り込んで、価値創造に活用できるか否かが、企業としての成長を左右することは疑う余地はありません。デジタル化での成功は新たな飛躍を約束し、挑戦しないことは世界の経済成長から取り残される運命を意味します。

デジタルイノベーションをビジネスに生かすには、企業自身がサイバーセキュリティにしっかり取り組み、デジタルセキュアとなることは欠かせません。

デジタル技術を生かして新市場・新ビジネスに取り組む際には、すべてを自社で完結するのではなく、ほかの企業と協業・連携するケースが多い。そうしたときに、サイバーセキュリティはパートナーとして選ばれるうえでの大切な要件になります。事実、業務上の提携だけでなく、買収・合併(M&A)をする際、デューデリジェンス(事前審査)の過程で相手のサイバーセキュリティの取組を調べることが必須要件になっています。

実際、サイバーセキュリティの位置づけは、変化しています。

米国を例に挙げると、4,5年前まではサイバーセキュリティについては以下のような考え方が主流でした。つまり、社会インフラにダメージを被ると、経済・社会活動に甚大な被害が起きるから大事である。そのため、電力、石油、ガス、鉄道、金融、通信などの重要インフラ業界や企業内情報システムや制御系システムが守るべき対象となる。そのアプローチとしては、業界別の取組が奨励され、省庁では国土安全保障省が主担当となる――。

しかしながら、現在は以下のような考え方も新たに加わってきています。サイバーセキュリティが必要なのは、デジタルイノベーションの果実を得て経済成長するためにはデジタルセキュアであることが必須だからである。したがって、重要インフラだけではなく、中小企業を含むすべての企業、さらにはモノのインターネット(IoT)機器、サプライチェーンも対象となる。アプローチも、中小企業や地域を含め国民運動化すること、商務省、国防省、あるいは西海岸企業も取り込むこと、さらにグローバル協力も必要となる――日本でも、こうしたサイバーセキュリティの位置づけのシフトが起こりつつあります。

デジタルイノベーションをビジネスに生かすには、企業自身がサイバーセキュリティにしっかり取り組み、デジタルセキュアとなることは欠かせません。

デジタル技術を生かして新市場・新ビジネスに取り組む際には、すべてを自社で完結するのではなく、ほかの企業と協業・連携するケースが多い。そうしたときに、サイバーセキュリティはパートナーとして選ばれるうえでの大切な要件になります。事実、業務上の提携だけでなく、買収・合併(M&A)をする際、デューデリジェンス(事前審査)の過程で相手のサイバーセキュリティの取組を調べることが必須要件になっています。

実際、サイバーセキュリティの位置づけは、変化しています。

米国を例に挙げると、4,5年前まではサイバーセキュリティについては以下のような考え方が主流でした。つまり、社会インフラにダメージを被ると、経済・社会活動に甚大な被害が起きるから大事である。そのため、電力、石油、ガス、鉄道、金融、通信などの重要インフラ業界や企業内情報システムや制御系システムが守るべき対象となる。そのアプローチとしては、業界別の取組が奨励され、省庁では国土安全保障省が主担当となる――。

しかしながら、現在は以下のような考え方も新たに加わってきています。サイバーセキュリティが必要なのは、デジタルイノベーションの果実を得て経済成長するためにはデジタルセキュアであることが必須だからである。したがって、重要インフラだけではなく、中小企業を含むすべての企業、さらにはモノのインターネット(IoT)機器、サプライチェーンも対象となる。アプローチも、中小企業や地域を含め国民運動化すること、商務省、国防省、あるいは西海岸企業も取り込むこと、さらにグローバル協力も必要となる――日本でも、こうしたサイバーセキュリティの位置づけのシフトが起こりつつあります。

業務停止させられる脅威

本日お伝えしたいことの第二は、情報漏洩よりも事業継続性への対応を重視すべきである、ということです。

2017年5月、Wanna Cry(ワナクライ)と呼ばれるランサムウェアの感染報告が欧州から世界に広がりました。150カ国以上で23万台以上、日本でも2,000台以上のコンピューターが感染しました。

ランサムウェアは、PCやサーバーの中にあるデータを暗号化して使えなくし、「お金を払えば暗号を解除する」などと脅迫するマルウェアです。暗号化されたデータを人質として身代金を要求するのでランサム(身代金)ウェアと呼ばれます。

こうした攻撃のターゲットになるのは大手有名企業だけではありません。サイバー攻撃には狙い撃ちをする「ターゲット型」と「ばらまき型」の2種類がありますが、ランサムウェアは後者です。インターネットに接続する人は誰でも感染する可能性がある。そして、個人や中小企業など誰でもが「なんとか支払える額」を要求してくる。大手有名企業だけが狙われるわけではありません。誰だろうが、甘い人が狙われるのです。その背景には、ビットコインなど仮想通貨の普及により身元が特定されにくい金銭授受が可能になったことがあります。

実際にランサムウェアに感染し、業務停止した例があります。2017年、ホンダ自動車の狭山工場がランサムウェアに感染して生産ラインが停止し、1,000台の出荷に影響を受けました。フランスではルノー社で生産ラインが停止したり、デンマークでは世界最大の海運会社A.P.モラー・マースクのラインが停止したりと大きな被害が発生しています。業務が停止してしまうことが脅威であり、課題であることを認識していただきたいと思います。

さらに、サイバーの世界では、ランサムウェアだけではなく、いろいろなかたちで業務停止させるものがあります。例えば、ブラックマーケット(闇サイト)。インターネット上にはサイバー攻撃に関する情報をやり取りする闇サイトが存在します。闇サイトは一般のウェブブラウザーでは検索・閲覧できない「ダークウェブ」と呼ばれる領域に潜むケースが多いのですが、そこにアクセスできれば、誰でも比較的容易に最新の攻撃手法を購入・入手できてしまう。一例としてDDoS(ディードス:分散サービス妨害)代行サービスがあります。DDoSとは、標的に大量の処理負荷を与えることによって機能停止に追い込む手法です。

事業継続が脅かされた実例は先に述べたケース以外にもあります。2015年12月にウクライナで大規模な停電が起こりました。16年2月にはアメリカのプレスビタリアン病院が、2016年11月にはサンフランシスコ市交通局が業務停止に陥りました。

2017年5月、Wanna Cry(ワナクライ)と呼ばれるランサムウェアの感染報告が欧州から世界に広がりました。150カ国以上で23万台以上、日本でも2,000台以上のコンピューターが感染しました。

ランサムウェアは、PCやサーバーの中にあるデータを暗号化して使えなくし、「お金を払えば暗号を解除する」などと脅迫するマルウェアです。暗号化されたデータを人質として身代金を要求するのでランサム(身代金)ウェアと呼ばれます。

こうした攻撃のターゲットになるのは大手有名企業だけではありません。サイバー攻撃には狙い撃ちをする「ターゲット型」と「ばらまき型」の2種類がありますが、ランサムウェアは後者です。インターネットに接続する人は誰でも感染する可能性がある。そして、個人や中小企業など誰でもが「なんとか支払える額」を要求してくる。大手有名企業だけが狙われるわけではありません。誰だろうが、甘い人が狙われるのです。その背景には、ビットコインなど仮想通貨の普及により身元が特定されにくい金銭授受が可能になったことがあります。

実際にランサムウェアに感染し、業務停止した例があります。2017年、ホンダ自動車の狭山工場がランサムウェアに感染して生産ラインが停止し、1,000台の出荷に影響を受けました。フランスではルノー社で生産ラインが停止したり、デンマークでは世界最大の海運会社A.P.モラー・マースクのラインが停止したりと大きな被害が発生しています。業務が停止してしまうことが脅威であり、課題であることを認識していただきたいと思います。

さらに、サイバーの世界では、ランサムウェアだけではなく、いろいろなかたちで業務停止させるものがあります。例えば、ブラックマーケット(闇サイト)。インターネット上にはサイバー攻撃に関する情報をやり取りする闇サイトが存在します。闇サイトは一般のウェブブラウザーでは検索・閲覧できない「ダークウェブ」と呼ばれる領域に潜むケースが多いのですが、そこにアクセスできれば、誰でも比較的容易に最新の攻撃手法を購入・入手できてしまう。一例としてDDoS(ディードス:分散サービス妨害)代行サービスがあります。DDoSとは、標的に大量の処理負荷を与えることによって機能停止に追い込む手法です。

事業継続が脅かされた実例は先に述べたケース以外にもあります。2015年12月にウクライナで大規模な停電が起こりました。16年2月にはアメリカのプレスビタリアン病院が、2016年11月にはサンフランシスコ市交通局が業務停止に陥りました。

企業の果たすべき役割は大きい

本日お伝えしたいことの第三は、サイバーセキュリティは国家安全保障にもつながる課題だが、産業界が一定レベル以上の役割を果たすことが必要である、ということです。

一体、サイバー犯罪による経済的被害は世界でどのくらいあるのでしょうか。

米国のシンクタンク、国際戦略研究所(CSIS)が2018年2月に発表した調査レポートで、世界全体の経済的被害額を4,450~6,000億ドルと推計しています。これは約76兆ドルといわれる全世界の国内総生産(GDP)の0.6~0.8%に相当します。これに対し、世界全体の情報技術(ICT)に対する支出はGDPの約2%にあたる約1.6兆ドル、サイバーセキュリティに対する支出はその約20分の1、約750億ドルです。ちなみに、別の機関では、被害額は2021年には6兆ドルに増加するとの推計もあります。

CSISは国別の推計値も発表しています。対GDP比で、日本はG20で最も低い0.02%です。日本のGDPは約500兆円、その0.02%は1,000億円ですが、もし日本も世界平均の被害を受けているとすれば、500兆円の0.6~0.8%にあたる3兆円規模となります。

この調査レポートで被害額として試算された対象はあくまで企業活動における経済的被害です。金融資産の盗難だけではなく、知的財産やビジネス情報の盗難、ビジネス上の機会損失、ブランド回復も含めたリカバリーコスト、被害を与えた第三者への損害補填、情報通信インフラの回復コストなどが含まれますが、いずれも企業活動に生じる経済的被害です。個人が受けた被害や社会的混乱の発生による社会的なコストは含まれません。

サイバー攻撃を仕掛けてくる者が誰であれ、被害を受けるのは企業自身であり、責任をもった対策を取れるのも、最小化するための対策を講じられるのも企業自身です。不謹慎なたとえ話をすると、仮にある企業で工場の運転制御システムに外部からマルウェアを仕掛けられ、制御不可能な状態に陥ってしまったとします。その状態で警察に通報して駆け付けてくれたとして、何をしてくれるでしょうか。すぐにすべきは、操業停止・縮小の有無を判断して実行に移すとともに、社内の他システムへの感染防止のためのネットワーク遮断、そして類似の感染が起こっていないかを調べてさらなる被害を防止することです。これらを行えるのは、工場や各種の資産の所有者であり運用主体である、その企業以外にはありません。ですから、まずは「自助」の努力が最優先であり、そのうえで「共助」に取り組み、「公助」に期待するという順番で取り組む必要があります。

産業連関表を見ると、日本のIT資産の90%は産業界にあることがわかります。日本のサイバーを守ろうとした時に、90%を占める所有者であり、責任をもつ企業がなんらかの役割を果たさない限り守れないということです。

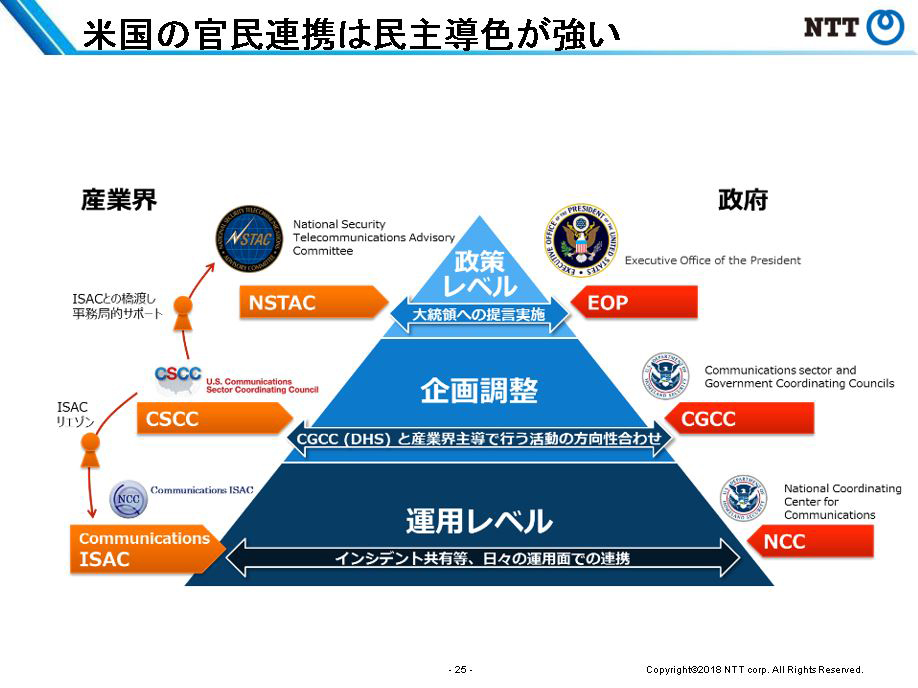

ご参考まで、アメリカで官民連携(PPP)はどうやっているのか。一言で言うと、民主導色が強い。少なくともイコールパートナーという形で動いていると感じます。

図1は、米国の通信業界における官民連携を示した図です。右側が政府、左側が産業界の組織や取組です。一番下の運用のレベルでは、通信網のセキュリティを安定させるための連携をする。真ん中のレベルでは、企画委員会のような組織で連携する。一番上は、政府側は大統領に対する諮問委員会、民間側は企業のトップがメンバーの委員会同士で連携して、政策レベルでのインプットをする。

さらに、アメリカの民間企業はアメリカ政府だけでなく、欧州委員会(EC)に対しても政策提言しています。逆に、欧州の企業がアメリカ政府に対して米国政府の政策に対して注文をつけることもある。例えば、2015年にECがデジタル統一市場に向けた官民連携についてパブリックコンサルテーションを行いました。それに対して、米国商工会議所が、自動車、銀行、石油、電力など主要13業界団体と連名で意見書を出しています。大西洋を挟んで反対側同士で、それぞれの政府の政策に対して産業界が意見を言い合っている。こういう動きが起きているのが世界の実態です。日本の産業界もそうしたことをやっていく必要があると思いますが、まずは日本国内での官民連携の促進です。

一体、サイバー犯罪による経済的被害は世界でどのくらいあるのでしょうか。

米国のシンクタンク、国際戦略研究所(CSIS)が2018年2月に発表した調査レポートで、世界全体の経済的被害額を4,450~6,000億ドルと推計しています。これは約76兆ドルといわれる全世界の国内総生産(GDP)の0.6~0.8%に相当します。これに対し、世界全体の情報技術(ICT)に対する支出はGDPの約2%にあたる約1.6兆ドル、サイバーセキュリティに対する支出はその約20分の1、約750億ドルです。ちなみに、別の機関では、被害額は2021年には6兆ドルに増加するとの推計もあります。

CSISは国別の推計値も発表しています。対GDP比で、日本はG20で最も低い0.02%です。日本のGDPは約500兆円、その0.02%は1,000億円ですが、もし日本も世界平均の被害を受けているとすれば、500兆円の0.6~0.8%にあたる3兆円規模となります。

この調査レポートで被害額として試算された対象はあくまで企業活動における経済的被害です。金融資産の盗難だけではなく、知的財産やビジネス情報の盗難、ビジネス上の機会損失、ブランド回復も含めたリカバリーコスト、被害を与えた第三者への損害補填、情報通信インフラの回復コストなどが含まれますが、いずれも企業活動に生じる経済的被害です。個人が受けた被害や社会的混乱の発生による社会的なコストは含まれません。

サイバー攻撃を仕掛けてくる者が誰であれ、被害を受けるのは企業自身であり、責任をもった対策を取れるのも、最小化するための対策を講じられるのも企業自身です。不謹慎なたとえ話をすると、仮にある企業で工場の運転制御システムに外部からマルウェアを仕掛けられ、制御不可能な状態に陥ってしまったとします。その状態で警察に通報して駆け付けてくれたとして、何をしてくれるでしょうか。すぐにすべきは、操業停止・縮小の有無を判断して実行に移すとともに、社内の他システムへの感染防止のためのネットワーク遮断、そして類似の感染が起こっていないかを調べてさらなる被害を防止することです。これらを行えるのは、工場や各種の資産の所有者であり運用主体である、その企業以外にはありません。ですから、まずは「自助」の努力が最優先であり、そのうえで「共助」に取り組み、「公助」に期待するという順番で取り組む必要があります。

産業連関表を見ると、日本のIT資産の90%は産業界にあることがわかります。日本のサイバーを守ろうとした時に、90%を占める所有者であり、責任をもつ企業がなんらかの役割を果たさない限り守れないということです。

ご参考まで、アメリカで官民連携(PPP)はどうやっているのか。一言で言うと、民主導色が強い。少なくともイコールパートナーという形で動いていると感じます。

図1は、米国の通信業界における官民連携を示した図です。右側が政府、左側が産業界の組織や取組です。一番下の運用のレベルでは、通信網のセキュリティを安定させるための連携をする。真ん中のレベルでは、企画委員会のような組織で連携する。一番上は、政府側は大統領に対する諮問委員会、民間側は企業のトップがメンバーの委員会同士で連携して、政策レベルでのインプットをする。

さらに、アメリカの民間企業はアメリカ政府だけでなく、欧州委員会(EC)に対しても政策提言しています。逆に、欧州の企業がアメリカ政府に対して米国政府の政策に対して注文をつけることもある。例えば、2015年にECがデジタル統一市場に向けた官民連携についてパブリックコンサルテーションを行いました。それに対して、米国商工会議所が、自動車、銀行、石油、電力など主要13業界団体と連名で意見書を出しています。大西洋を挟んで反対側同士で、それぞれの政府の政策に対して産業界が意見を言い合っている。こういう動きが起きているのが世界の実態です。日本の産業界もそうしたことをやっていく必要があると思いますが、まずは日本国内での官民連携の促進です。

図1

経営者がなすべき三つの要諦

本日お伝えしたいことの第四ですが、経営者は何をすべきか。それは完璧を目指すのではなく、経営の責任のもとにリスクベースの発想で取り組むべきだということです。

経営者がなすべき三つの要諦を解説します。

第一の要諦は、何を守るかを優先づけて、優先度に応じた多層防御を講じる。「優先づけ」と「多層防御」がキーワードです。

先に述べたように、サイバーセキュリティに完全な防衛策はありません。100%の防衛は不可能ということを前提にして取り組む必要があります。そこで大切になるのが守るものの優先づけです。ビジネスにとって、経営リスクとして何があるのか。全社的な視点から入り、自社のミッションや目的に則して何を守るべきなのか優先順位を明らかにする。逆に言うと、非優先のものはそれほどしっかり守らなくていい、ある種の割り切りをしましょう、ということです。これは経営者が判断することです。すべてを完璧に守ろうとすることは不可能を求めることであり、かえって悪影響を生み出してしまいます。

あるプラント系メーカーは、サイバーセキュリティ人材が社内で限られている制約に直面し、「何が優先か」を議論しました。その結果、プラントの制御系システムを守ることが一番大切であるという結論に達し、コーポレート系情報システムのセキュリティ維持はそれより低いと判断しました。この優先度に則して、限られた社内セキュリティ人材はプラントの制御系に重点配置し、逆にコーポレート系情報システムについてはシステム基盤を外部のパブリッククラウドサービスに移行して、クラウドベンダーが提供するセキュリティに依存するというように決めました。

ある外資系金融機関のセキュリティ責任者に「あなたの会社が最優先に守っているものは何か」と聞いたところ、即座に「送金システム、決済システム、顧客情報の三つだ」との答えが返ってきました。こうした優先づけを経営陣全体で決めて共有していること、そして全社の方針として確立していることが大切です。

もう一つのキーワード「多層防御」についてですが、その意味するところは、守りたいものに対して、攻撃が仕掛けられてから盗み出されるまでの過程に、複数の関門を設けるということです。複数の関門を設置することで、仮に一カ所突破されても実害が出にくくなります。また、守るものの優先度合いにあった防御を可能にします。全部を奥のほうの壁で守る必要はなく、非優先のものは初期の壁で守ればいいわけです。さらに、初期の関門で異常を早期検知して、大きな被害にあうまでの時間稼ぎをすることで、被害を最小化することができます。

第二の要諦は、100%の防御ではなく、早期検知・対応・復旧に備える、ということです。

100%の防御を狙うことは不可能であることを前提にすると、必然的に被害の防止ではなく、被害の最小化が大切になります。攻撃者は必ず内部に侵入してくるので、侵入をなるべく早く発見し、最小の被害にとどめられるように早く的確に対応することが欠かせません。

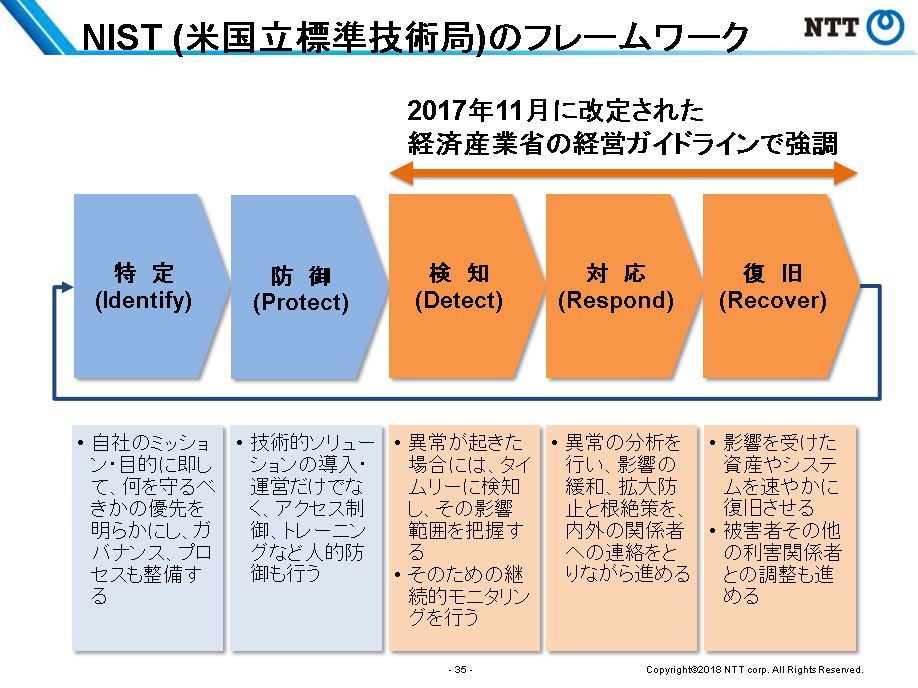

経産省が策定、2015年12月に発表し、17年11月に改訂した「サイバーセキュリティ経営ガイドライン」で、企業における取組を、特定・防御・検知・対応・復旧の5つの機能で整理しています(図2)。改定前のバージョンでは、5つステップの中で、「防御」を重視していましたが、改訂版では「検知、対応、復旧」が強調されています。ちなみに、このフレームワークはもともと米国商務省傘下の国立標準技術局(NIST)が作成したものです。

後半のステップをやる際には、企業の中ではCSIRT(シーサート)をもつことが大事です。CSIRTとは、インシデント発生時の社内司令塔を担うチームです。インシデント発生時の対応、すなわち、報告を受ける、必要な調査を実施する、緊急事態であれば関係部署も巻き込んで影響を最小化するアクションを起こす、といった一連の活動に加えて、平時にはセキュリティに関する社内からの問い合わせや社員向けの啓蒙活動と訓練、セキュリティルールの策定と見直し等を行います。

経営者がなすべき三つの要諦を解説します。

第一の要諦は、何を守るかを優先づけて、優先度に応じた多層防御を講じる。「優先づけ」と「多層防御」がキーワードです。

先に述べたように、サイバーセキュリティに完全な防衛策はありません。100%の防衛は不可能ということを前提にして取り組む必要があります。そこで大切になるのが守るものの優先づけです。ビジネスにとって、経営リスクとして何があるのか。全社的な視点から入り、自社のミッションや目的に則して何を守るべきなのか優先順位を明らかにする。逆に言うと、非優先のものはそれほどしっかり守らなくていい、ある種の割り切りをしましょう、ということです。これは経営者が判断することです。すべてを完璧に守ろうとすることは不可能を求めることであり、かえって悪影響を生み出してしまいます。

あるプラント系メーカーは、サイバーセキュリティ人材が社内で限られている制約に直面し、「何が優先か」を議論しました。その結果、プラントの制御系システムを守ることが一番大切であるという結論に達し、コーポレート系情報システムのセキュリティ維持はそれより低いと判断しました。この優先度に則して、限られた社内セキュリティ人材はプラントの制御系に重点配置し、逆にコーポレート系情報システムについてはシステム基盤を外部のパブリッククラウドサービスに移行して、クラウドベンダーが提供するセキュリティに依存するというように決めました。

ある外資系金融機関のセキュリティ責任者に「あなたの会社が最優先に守っているものは何か」と聞いたところ、即座に「送金システム、決済システム、顧客情報の三つだ」との答えが返ってきました。こうした優先づけを経営陣全体で決めて共有していること、そして全社の方針として確立していることが大切です。

もう一つのキーワード「多層防御」についてですが、その意味するところは、守りたいものに対して、攻撃が仕掛けられてから盗み出されるまでの過程に、複数の関門を設けるということです。複数の関門を設置することで、仮に一カ所突破されても実害が出にくくなります。また、守るものの優先度合いにあった防御を可能にします。全部を奥のほうの壁で守る必要はなく、非優先のものは初期の壁で守ればいいわけです。さらに、初期の関門で異常を早期検知して、大きな被害にあうまでの時間稼ぎをすることで、被害を最小化することができます。

第二の要諦は、100%の防御ではなく、早期検知・対応・復旧に備える、ということです。

100%の防御を狙うことは不可能であることを前提にすると、必然的に被害の防止ではなく、被害の最小化が大切になります。攻撃者は必ず内部に侵入してくるので、侵入をなるべく早く発見し、最小の被害にとどめられるように早く的確に対応することが欠かせません。

経産省が策定、2015年12月に発表し、17年11月に改訂した「サイバーセキュリティ経営ガイドライン」で、企業における取組を、特定・防御・検知・対応・復旧の5つの機能で整理しています(図2)。改定前のバージョンでは、5つステップの中で、「防御」を重視していましたが、改訂版では「検知、対応、復旧」が強調されています。ちなみに、このフレームワークはもともと米国商務省傘下の国立標準技術局(NIST)が作成したものです。

後半のステップをやる際には、企業の中ではCSIRT(シーサート)をもつことが大事です。CSIRTとは、インシデント発生時の社内司令塔を担うチームです。インシデント発生時の対応、すなわち、報告を受ける、必要な調査を実施する、緊急事態であれば関係部署も巻き込んで影響を最小化するアクションを起こす、といった一連の活動に加えて、平時にはセキュリティに関する社内からの問い合わせや社員向けの啓蒙活動と訓練、セキュリティルールの策定と見直し等を行います。

図2

第三の要諦は、経営会議や取締役会で自社のサイバーセキュリティの取組状況を議題に挙げて、定期的にレビューすることです。多忙な経営者が自社のサイバーセキュリティに関するすべてを理解・把握する必要はなく、信頼できる部下に任せることが現実的だと思います。ただし、任せっぱなしにするのではなく、定期的にレビューし、経営陣全体で認識を共有することは必要です。

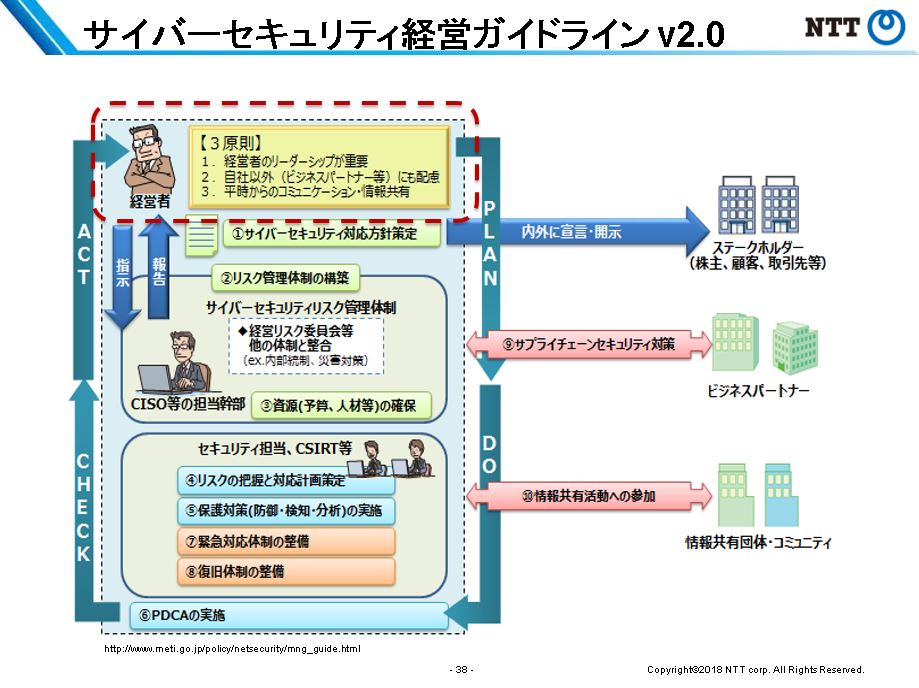

図3は経産省のウェブサイトに掲載されている図です。経産省の改訂版「サイバーセキュリティ経営ガイドライン」にはたくさんのことが書かれていますが、ここでは経営者に求めることを三原則、経営者のリーダーシップ、自社以外(ビジネスパートナー等)にも配慮すること、平時からのコミュニケーション・情報共有にまとめています。

最高情報セキュリティ責任者(CISO)等の担当幹部、セキュリティ担当、CSIRT等がやることとしては十カ条が書かれています。経営者とそれ以外の方々がやるべきことを分けるのは重要です。

ニューヨーク証券取引所が、米国で取締役を務める200人強を対象にした調査を2015年5月に発表しました。同調査では、「毎回の取締役会でサイバーセキュリティを議論する」と答えた取締役が35%、「ほとんどの取締役会で議論する」とした回答者が46%という結果でした。つまり、8割以上が、自身が取締役を務める企業ではほぼ毎回の取締役会でサイバーセキュリティを議論していると答えている。そうは言っても、毎回サイバーセキュリティそのものを取締役会の議題に据えて議論されているわけではなさそうで、例えば新規事業や新市場への参入、新製品の開発、M&A、新技術の採択、大規模な設備投資といった議題でも、サイバーセキュリティ面からの議論がなされることもカウントされているようです。

日本企業についての統計は見ていませんが、取締役会・経営会議で自社のサイバーセキュリティへの取組について、より多くの頻度で議論されるべきだと思います。

図3は経産省のウェブサイトに掲載されている図です。経産省の改訂版「サイバーセキュリティ経営ガイドライン」にはたくさんのことが書かれていますが、ここでは経営者に求めることを三原則、経営者のリーダーシップ、自社以外(ビジネスパートナー等)にも配慮すること、平時からのコミュニケーション・情報共有にまとめています。

最高情報セキュリティ責任者(CISO)等の担当幹部、セキュリティ担当、CSIRT等がやることとしては十カ条が書かれています。経営者とそれ以外の方々がやるべきことを分けるのは重要です。

ニューヨーク証券取引所が、米国で取締役を務める200人強を対象にした調査を2015年5月に発表しました。同調査では、「毎回の取締役会でサイバーセキュリティを議論する」と答えた取締役が35%、「ほとんどの取締役会で議論する」とした回答者が46%という結果でした。つまり、8割以上が、自身が取締役を務める企業ではほぼ毎回の取締役会でサイバーセキュリティを議論していると答えている。そうは言っても、毎回サイバーセキュリティそのものを取締役会の議題に据えて議論されているわけではなさそうで、例えば新規事業や新市場への参入、新製品の開発、M&A、新技術の採択、大規模な設備投資といった議題でも、サイバーセキュリティ面からの議論がなされることもカウントされているようです。

日本企業についての統計は見ていませんが、取締役会・経営会議で自社のサイバーセキュリティへの取組について、より多くの頻度で議論されるべきだと思います。

図3

業態・規模・文化に即したセキュリティ対策を

最後に一つ、あるCISOの言葉を紹介します。

「ある事件が起こってからバランスをとるのは難しく、バランスのよい対策を実現するには、事件が起こる前に真剣に考えることが肝要である。

『二度と発生させてはならない』という思いは非常に大きなプレッシャーとなり、常に企業を圧迫する。業態・規模・文化に即したセキュリティ対策とは比べ物にならない、がんじがらめの対策が要求される可能性がある。

重大な事件が起こる前であれば、文化を尊重し、バランス感のある、企業力を最大化するセキュリティ対策ができる。」―私も、そのとおりだと思います。

「ある事件が起こってからバランスをとるのは難しく、バランスのよい対策を実現するには、事件が起こる前に真剣に考えることが肝要である。

『二度と発生させてはならない』という思いは非常に大きなプレッシャーとなり、常に企業を圧迫する。業態・規模・文化に即したセキュリティ対策とは比べ物にならない、がんじがらめの対策が要求される可能性がある。

重大な事件が起こる前であれば、文化を尊重し、バランス感のある、企業力を最大化するセキュリティ対策ができる。」―私も、そのとおりだと思います。

- 講演者プロフィール

横浜 信一 日本電信電話株式会社(NTT) サイバーセキュリティインテグレーション ヘッド

NTT持株会社にてグループ全体のサイバーセキュリティに関するスポークス・パーソンとしてパブリック・アドボカシーを担う。日本、米国を中心としつつ、最近はアセアン・欧州でも活動。2015年2月にスタンフォード大学で開催されたホワイトハウスサイバーセキュリティサミット、2016年4月・2017年5月の商務省NISTフレームワーク・ワークショップのパネリストを務める。最近では、2017年9月、イタリアのトリノで開催されたG7 ICT産業大臣級会合のマルチステークホルダー会議に、パネリストとして参加。2015年10月に「経営としてのサイバーセキュリティ」を(簡易英訳版あり http://www.ntt.co.jp/topics_e/CfBE/)、2018年3月に「経営とサイバーセキュリティ」を上梓。

2014年7月に現職に就く前はNTTデータにて海外M&A会社の経営統合に従事。同事業は北米、中南米、欧州・中東・アフリカ、アジア・パシフィック、中国をカバー。

NTT勤務の前は、マッキンゼー日本支社へ18年勤務。マッキンゼーでは通信・ハイテク産業へのコンサルティングを多く手がけ、東京支社のテクノロジープラクティスを率いる。

さらにその前は、通商産業省(現:経済産業省)に8年間勤務、IT産業の振興、産業技術政策に携わる。

東京大学で原子力工学を学び、ハーバード大学ケネディ行政大学院から行政学修士号を受けている。

社会貢献活動としては、知的障害者のパラリンピックとも言われるスペシャル・オリンピックスの運営に参加し、日本法人の理事を務める。