ネットワーク境界機器を狙う中国によるサイバー攻撃

2019年末に中国武漢から始まった新型コロナの流行により、多くの国で緊急事態の宣言やロックダウンが行われ、世界中で働き方が大きく変わることとなった。ロックダウンにより外出制限が行われ、また、緊急事態宣言により外出自粛が促されたため、多くの国でビジネスを継続するためにテレワークが一般化した。テレワークは、組織内部のネットワークをインターネット側にさらすリスクもあるため、政府機関等は導入に慎重であったが、コロナ禍で出勤ができない以上、背に腹はかえられなかった。各企業や行政機関では、テレワークを実施するために、VPN(仮想専用通信網)を構築することによって、家庭や組織外からインターネットを経由して組織内の専用ネットワークにアクセスする場合においても一定の安全性を確保することにした。

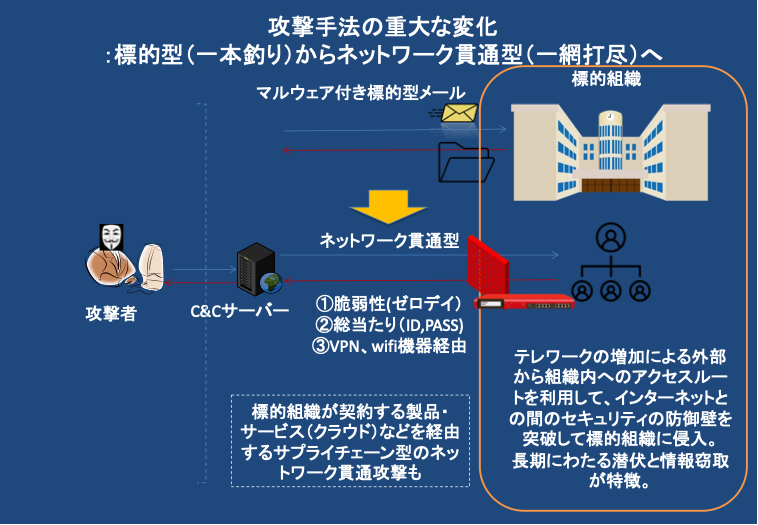

このようなIT利用の変化を、サイバー攻撃者も見逃すはずはなく、2023年頃から「ネットワーク貫通型」と言われるサイバー攻撃が増加している[1]。この「ネットワーク貫通型」攻撃は、図1のように、テレワークの増加によって設置された外部から組織内へのアクセスルートを利用して、インターネットとの間のセキュリティの防御壁を突破して標的組織に侵入を図る攻撃である。

従来型の標的型と言われるサイバー攻撃では、標的組織の個人を一本釣りして、マルウェア付きの標的型メールが送られていたが、ネットワーク貫通型サイバー攻撃では、標的組織のネットワーク境界に設置されたIT機器の脆弱性を利用して侵入し、標的組織のネットワークを一網打尽に陥落させてしまう。また、この攻撃手法では、同じIT機器を使用している組織に対しては、同じ手法でサイバー攻撃を行うことができるため、非常に効率的にサイバー攻撃を行うことが可能となる。

米国のマンディアント社は、2021年頃以降、中国の国家が関与する攻撃主体が、このネットワーク貫通型攻撃を行うようになったと分析している[2]。この分析では、UNC3886と呼ばれるサイバー攻撃グループが、防衛産業、先端技術保有企業、通信事業者を標的として、ネットワーク境界機器として設置されたFortigateのセキュリティ機能にあったゼロディ脆弱性(一般に知られていない機器やソフトウェアの脆弱性、侵入する裏口として使用することが可能)を利用してサイバー攻撃を行っていることが指摘されている。Fortigateは、米国を始めとして、日本も含む世界各国でVPNのアクセスに利用されているごく一般的なITセキュリティ機器であり、セキュリティ機能も備えている。

2023年5月には、人民解放軍との関連が疑われる「Volt Typhoon」と名付けられた攻撃グループが、米国の重要インフラを標的としたサイバー攻撃を行っていることが、マイクロソフトの分析で明らかになった[3]。マイクロソフトは、「Volt Typhoon」が、2021年頃から活動を開始し、ルーター、ファイアウォール、VPN機器など、小規模オフィスやホームオフィス(SOHO)のネットワーク境界機器を侵害し、これらの機器を踏み台に、通常のネットワーク活動に紛れ込んで、米国の重要インフラへのサイバー攻撃を準備していると分析している。

米国土安全保障省傘下のサイバーセキュリティ・社会基盤安全保障庁(CISA)は、2023年5月にこの「Volt Typhoon」について注意を喚起[4]し、ASUS、Cisco、Fortinet Fortigate、Netgearなどの具体的なルーター機器メーカーの脆弱性を列挙して、これらのSOHOで利用されているルーターの脆弱性が中国のサイバー攻撃主体に利用されていると、警告している。

中国のネットワーク貫通型サイバー攻撃に対する米国の能動的サイバー防御(ACD)

米国は、このような中国によるネットワーク貫通型のサイバー攻撃を、安全保障上重大な平時のサイバー攻撃と判断して、能動的サイバー防御を実施している。2024年1月31日、米国司法省は、「Volt Typhoon」が乗っ取り、サイバー攻撃に利用していた米国内の小規模事業者等のネットワーク境界機器について、マルウェアの強制除去を行ったのだ[5]。この措置は、米国の家庭やSOHOで使用されているルーターやVPN機器などのネットワーク境界機器に外部からアクセスした上で、マルウェアを除去する強制措置である。米司法省は、この強制措置が国内向けであり、国民の権利侵害にあたる可能性があることから、裁判所から「ルーターからKVボットネットのマルウェアを削除、ボットネットを制御するために使用される他のデバイスとの通信を遮断」する許可を得た上で実施したと発表している。米司法省による強制措置は、技術的には「テイクダウン」とよばれる手法であり、能動的サイバー防御(ACD)一環として、米国政府が実施したと思われる。ちなみに、このようなACDは、日本では現行法上(不正アクセス禁止法)実施することができないと認識されている。米国政府は、安全保障上の重大性に鑑み、このような強制的な措置の実施に踏み切ったと考えられる。

強制措置の発表後、2024年2月7日、サイバーセキュリティ・社会基盤安全保障庁(CISA)、国防総省傘下の国家安全保障局(NSA)とFBIは合同で注意喚起を発出し[6]、中国の国家に支援されたサイバー攻撃グループ「Volt Typhoon」が、米国との重大な危機や紛争が発生した場合に、米国の重要インフラに対する破壊的なサイバー攻撃を行うための準備を目的として、ITネットワーク上で事前にサイバー侵入・偵察活動を行っている、と警告している。

米国の能動的サイバー防御の歴史は、10年以上前に遡る。例えば、2011年7月に国防総省が公表した「サイバー空間作戦戦略」は、同省内のネットワークとシステムを守るための新しい戦略として、「Active Cyber Defense」を採用する旨明記している[7]。米国政府は2014年頃から、国家が関与するサイバー攻撃に対して、司法訴追を含むあらゆる政策を動員して攻撃側の負荷を増大させるACDを行ってきた。2014年5月米司法当局が行った司法訴追はその嚆矢である。米司法当局は、米国のウェスティングハウス社(原子炉)、ソーラーワールド社(太陽光発電)、USスティール(鉄鋼)などのネットワークに情報を窃取する目的で侵入し、情報を窃取した疑いで、攻撃グループ「APT1」の実行犯として、人民解放軍61398部隊に所属する将校5名を訴追している[8]。

民間でも2010年代半ばに、能動的サイバー防御に関するコンセプトの議論が進んでおり、なかでも情報セキュリティ分野の研究で35年の歴史があるSANS Instituteが2015年に発表したレポートでは[9]、サイバーセキュリティの全体像を、セキュリティのシステム設計から自衛権発動による対抗措置の実施というサイバー攻撃まで5段階に分類し、その中でACDを位置づけている。国家安全保障上のACDについては、デニス・ブレア元国家情報長官、マイケル・チェルトフ元DHS長官などが参加したジョージ・ワシントン大学のプロジェクトでより精緻な概念として整理された。同プロジェクトの報告書では[10]、自己のネットワーク内における対策を「受動的防御」、攻撃者のネットワーク内での妨害・破壊を「サイバー攻撃」と位置付け、その間の自己のネットワーク外において行われる様々な対策を「積極的防御(ACD)」と位置付けられている。

上記の報告におけるACDは、平時から有事にいたるあらゆる局面におけるサイバー攻撃に対抗するための措置を想定したものであると考えられる。米国では平時から有事までをシームレスにとらえており、我が国でいう平時からグレーゾーン[11]における一種の正当防衛にあたる行為としての限定的な武力行使(我が国における法的整理では武力行使は武力攻撃に対する自衛権行使の場合のみに限定しており、それ以外の限定的な武力行使は武器の使用という概念を使用)から、武力攻撃に相当するサイバー攻撃に対する措置、すなわち、国連憲章第51条の自衛権に基づく武力行使を含めた手段までをシームレスに想定していると理解できる。2015年に公表された国防総省の「サイバー戦略」では、包括的抑止戦略が打ち出され、対処能力の強化、任務部隊による防御、レジリエンスの強化などのサイバー攻撃に対する拒否的抑止力に加えて、懲罰的抑止の考え方に基づき、敵のコスト負担増を目指すことを含め、あらゆる手段を用いた政府一体の取り組みを行うことが盛り込まれている[12]。

米国では、このような懲罰的抑止のための手段の中に、国家が関与するサイバー攻撃への司法訴追、制裁、反撃といった政策的対処も含まれる。この考え方は、トランプ政権下の2018年の「国家サイバー戦略2018」[13]で、明示的に打ち出され、全ての情報ソースを利用して、サイバー攻撃の帰属性(アトリビューション)を明確にした上で、「外交力、情報力、軍事力(物理的戦力とサイバー戦力の両方)、資金力、情報力、公権力、法執行能力」などあらゆる手段を用いて、米国に対する悪意あるサイバー活動を特定し、抑止し、防止し、結果責任を問う、との方針が示されている。

我が国でも現在能動的サイバー防御の導入に向けた準備が進んでいるが、米国での動向も参考に、重層的な議論を行うことが望まれる。

(2024/03/26)

脚注

- 1 独立行政法人情報処理推進機構(IPA)「インターネット境界に設置された装置に対するサイバー攻撃について~ネットワーク貫通型攻撃に注意しましょう~」2023年8月1日。

- 2 マンディアント「ステルス性増す中国のサイバースパイ:検知回避の戦術がさらに進化」2023年6月18日。

- 3 Microsoft Threat Intelligence, “Volt Typhoon targets US critical infrastructure with living-off-the-land techniques,” May 24, 2023.

- 4 U.S. CISA, NSA, and FBI, “Joint Cyber Security Advisory: People's Republic of China State-Sponsored Cyber Actor Living off the Land to Evade Detection,” May 24, 2023.

- 5 U.S. Department of Justice, “U.S. Government Disrupts Botnet People’s Republic of China Used to Conceal Hacking of Critical Infrastructure,” January 31, 2024.

- 6 U.S. CISA, NSA, and FBI, “Joint Cyber Security Advisory: PRC State-Sponsored Actors Compromise and Maintain Persistent Access to U.S. Critical Infrastructure,” February 7, 2024.

- 7 U.S. Department of Defense, Department of Defense Strategy for Operating in Cyberspace, July, 2011.

- 8 US Department of Justice, “U.S. Charges Five Chinese Military Hackers for Cyber Espionage Against U.S. Corporations and A Labor Organization For Commercial Advantage”, May 19, 2014.

- 9 Robert M. Lee, “The Sliding Scale of Cyber Security,” SANS Analyst White Paper, SANS Institute, September 1, 2015.

- 10 “Into the Gray Zone: The Private Sector and Active Defense Against Cyber Threats,”George Washington University, Center for Cyber and Homeland Security, October, 2016.

- 11 グレーゾーンの定義については以下を参照。防衛省『防衛白書』令和4年版、1頁。

- 12 Department of Defense, “The DoD Cyber Strategy,” April 17, 2015.

- 13 White House, “National Cyber Strategy of the United States of America,” September, 2018.