サイバー攻撃でガソリン不足に

2021年5月7日早朝、石油製品輸送パイプラインを運営している米国「コロニアル・パイプライン社」(以下、「コ」社)の社員は、ITシステム上で身代金要求画面が表示されているのを発見し、管制センターの運用責任者に急報した。身代金要求確認から約1時間後の午前6時、パイプラインの制御システムへのマルウェア感染拡大を防ぐため、パイプラインの全システムが停止された。

「コ」社は、米国の南部から需要地の東部に向けて、ガソリン、灯油、航空燃料などの石油製品を日量270万バレル供給する、全線8,851kmにわたる米国最大の石油製品パイプラインを運営している。同パイプラインが停止したことにより、米国南部テキサス州から東部ニュージャージー州に至る13州で、市民生活に不可欠な石油製品の供給が滞ることになった。一旦マルウェアに侵入された制御システムは、感染の有無を一つ一つ確認し、安全性を確保しながら再起動する必要があり、全ての制御システムが元に戻ったのは5日後の5月12日の夕刻であった。石油製品の供給混乱はその後も続き、5月15日には首都ワシントンDCの80%、隣接するバージニア州の37%、メリーランド州の35%のスタンドのタンクが空となり、給油待ちの長い車の列ができるなど市民生活に大きな混乱が生じた[1]。

この攻撃を行なったのは、「DarkSide」と呼ばれるランサムウェアを使用するロシアのサイバー犯罪グループであった。初期侵入の経路は、「コ」社のITシステムに接続されていた使用されていない古いVPN(仮想専用線)装置で、「コ」社の社員の正規のIDとパスワードが窃取されて侵入に用いられていた[2]。犯行グループは、ITシステムに侵入した後、システム内のデータを暗号化して使用不能にすると同時に、内部情報を外部に持ち出していた。盗まれたただ1つのパスワードが、東部13州の市民生活を混乱に陥れたきっかけであった。

ランサムウェア攻撃とは

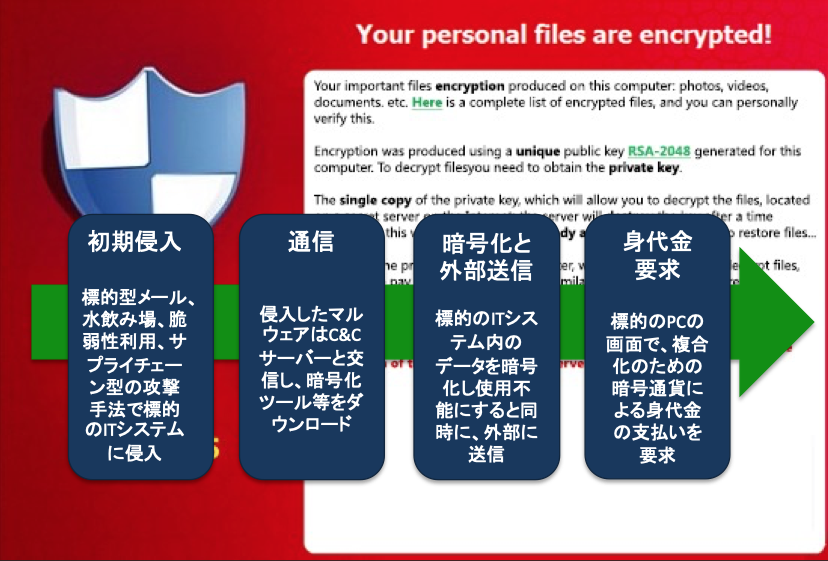

ランサムウェア攻撃は、図1に示したような手順で行われる。まず、IT機器内に標的型サイバー攻撃の手法を用いて侵入し、標的となった組織・会社のIT機器(サーバー、PC、スマートフォン等)内のデータを暗号化、使用不能にするとともに、復号のための身代金を要求する。最近は、暗号化だけでなく内部データを外部に持ち出し、公開されたくなければ身代金を払え、という二重の脅迫が行われるようになっている。

攻撃グループは、グローバル企業や上場企業などに標的を定めると、公開されている情報(OSINT)からその組織・企業の保有するIT資源を調べ上げ、そのITシステム内のセキュリティの最も弱いところ(脆弱性)を狙って侵入してくる。また、犯罪グループの組織化・分業化も進んできており、ランサムウェア攻撃に必要なプログラムの提供から身代金の交渉までがサービスとしてパッケージ化して提供(RaaS)[3]されており、お金さえ出せば技術力のない犯罪者でも容易にランサムウェア攻撃が行えるようになってきている。RaaSを販売する犯罪グループは、身代金の6割程度を成功報酬として要求し、更なるプログラムの開発に磨きをかけるという、悪のエコシステムも成立しつつある。

図1:ランサムウェア攻撃の手順と身代金要求画面の例(著者作成、バックの画面は実際に攻撃に使用されたものを修正)

図1:ランサムウェア攻撃の手順と身代金要求画面の例(著者作成、バックの画面は実際に攻撃に使用されたものを修正)

ランサムウェアの歴史は古く、すでに1989年には共通鍵暗号を用いて感染したコンピュータのデータを暗号化するAIDS Trojanと呼ばれるマルウェアが出現していた。2006年には現在のようなRSA暗号(秘密鍵と公開鍵)を用いた暗号化を行うランサムウェアGPcoderが登場。2012年には、身代金をビットコインで要求するCryptLockerが、2014年には課金式でランサムウエアを提供するCTB-Lockerが現れた。2015年には、RaaSを提供するGrandCrabが、2019年には、窃取した内部情報を用いて二重脅迫を行うMazeが誕生している。2021年7月には、新たな攻撃手法として、ITシステムの運用・保守を提供する事業者経由で標的組織に侵入するサプライチェーン・ランサムウェア攻撃が発生している。このようにランサムウェアの攻撃手法は犯罪エコシステムとともに毎年進化しており、最近では国家機関が諜報活動で行うような標的型サイバー攻撃と同等の技術が使われ、組織・企業が攻撃を防ぐことが年々難しくなってきている。

地方自治体や病院もランサムウェアの標的に

攻撃手法の進化に伴って、米国ではランサムウェア攻撃による被害がここ数年で急増しており、米国FBIの報告書によると、ランサムウェア攻撃の被害申立数/被害額は、2018年1493件/3.62mil$、2019年2047/8.96mil$、2020年2474件/29.1mil$となっている[4]。当局に届けられている被害は氷山の一角と見られ、サイバーセキュリティ企業の調査[5]によれば、調査対象となった米国企業・組織の58%が1回以上のランサム攻撃を過去1年間に経験したと回答している。また、同調査によれば、攻撃への対応を行なったと回答した企業の約3割が身代金の支払いに応じている。

懸念されるのは、このようなランサムウェア攻撃が、市民生活に密接に関わる地方自治体や医療機関に対して行われるようになってきていることである。米国における地方自治体へのランサムウェア攻撃は、2019年に106件、2020年に71件。身代金の平均額は、2019年が約100万ドル、2020年が約70万ドルとなっており、ランサムウェア攻撃を受け身代金要求を受けた自治体のうち、支払ったと回答した自治体が2019年6.6%、2020年12.7%、拒否したと回答した自治体は2019年79.2%、2020年26.7%となっている(残りは調査に未回答)[6]。ランサムウェアの被害例としては、2019年5月にはバルチモア市(復旧費用18mil$)、同年11月フロリダ州ペンサコラ市(身代金1mil$支払)、2020年11月ペンシルベニア州デラウエア郡(身代金50万ドル支払)などがある。

また、医療機関に対してのランサムウェア攻撃も、2019年以降急増しており、米国では2019年に764機関、2020年に560機関が攻撃の影響を受けた。米国医療機関に対するランサムウェア攻撃の身代金の平均要求額は、約460万ドル(2020年)で、実際に支払われた身代金の平均額は、約91万ドル(2020年)にもなっている[7]。具体的な事例として、2020年9月に全米最大手の医療グループUniversal Health ServiceがランサムウエアRyukの被害に遭い、400の病院でITシステムへのアクセスが3週間停止(被害額67mil$)、同年10月には、バーモント州バーモント大学病院がランサムウェアの被害に遭いITシステムが停止、PC 5000台、サーバー1300台のデータが暗号化されて使用不能となった(被害総額64mil$)。医療機関の中には、手術や外来の停止に追い込まれ、復旧のために身代金を払う事例も報道されるようになってきている。

欧州などの各国においても、医療機関へのランサムウェア攻撃が増加している。図2は米国以外の欧州地域等の先進国における医療機関へのランサム攻撃の一覧(主なもの)である。このうち、2017年5月に英国、2021年5月アイルランドで国民保険サービスがランサムウェア攻撃に遭い、一国の医療システムが一時的に停止に追い込まれる事態が発生している。

| Date | 国名 | Incidents |

|---|---|---|

| 2017年5月 | 英国 | NHS(国民保険サービス)がWannaCryの被害に遭い、ITシステムが停止。 |

| 2020年5月 | EU | ヨーロッパ最大の民間病院事業者FreseniusがSnakeランサムウェアの被害に遭い、ビジネス情報が暗号化。身代金1.5mil$支払いシステム復旧。 |

| 2020年9月 | ドイツ | ロシアの犯行グループDoppelPaymerのランサムウェアにデュセルドルフ大学病院が被害に遭い、ITシステムが停止。措置の遅れから患者1名が死亡。 |

| 2021年2月 | フランス | 二つの病院グループ(7病院)がRyukランサムウェアの被害に遭い、ITシステムが停止。患者を他の病院に転送。 フランスでは2020年に27件の病院を狙ったランサム攻撃が発生。マクロン大統領は、10億ユーロをサイバーセキュリティに追加拠出と表明。 |

| 2021年3月 | オーストラリア | 首都メルボルンのEastern Healthがランサムウェアの攻撃に遭い、四つの病院のITシステムが停止。2週間システム復旧せず。 |

| 2021年5月 | アイルランド | Irish Health Serviceがランサムウェアの被害に遭い、同国の医療システムが停止。ドネリー保険大臣は「健康保険サービスに重大な影響」と発言。 |

| 2021年5月 | ニュージーランド | Waikato地区の医療システムがランサムウェアの被害に遭い、ITシステムが停止。 |

図2:欧州などの先進国における医療機関へのランサムウェア攻撃(出典:各種報道等[8]より著者取りまとめ)

日本でもランサムウェア攻撃の被害が拡大

日本でもランサムウェア攻撃は増加傾向にある。サイバー攻撃の分析・対処を行っている独立行政法人情報処理推進機構(IPA)は、毎年サイバーセキュリティの10大脅威を発表しているが、2月に発表した「情報セキュリティ10大脅威2021」[9]では、組織向け脅威で「ランサムウェアによる被害」が第1位(2020年は第5位)となった。警視庁でも、日本でも社会のデジタル化の進展とともに、ランサムウェアの被害が発生していると警告し[10]、被害の防止を呼びかけている。

日本企業に対するランサムウェア攻撃は着実に増えており、2020年6月には、自動車メーカー大手が身代金要求型の攻撃を受け、国内外の工場での製造を一時停止。また同月には精密機器大手の米国法人や光学機器大手がランサムウェア攻撃を受けたことが明らかになっている。同年10月には製薬大手の台湾法人が攻撃を受け、11月にはゲームソフト大手が攻撃を受けている。2021年に入ると、2月に行政機関や地方自治体と契約を結んでいるコンサルティング会社がランサムウェア攻撃を受け、受託データの一部が漏洩する被害が発生、同3月には建設大手の海外子会社、電機メーカー大手の欧州子会社。6月には精密化学大手が攻撃を受け、顧客対応システムが停止する被害にあっている。7月には、食品大手が攻撃を受けた結果、バックアップを含めた販管・会計システムのデータを暗号化され、第1四半期の決算報告書の提出延期を余儀なくされている。また本年8月には、建設コンサル大手がランサムウェア「LockBit2.0」の被害に遭い、サーバーのデータが暗号化され外部に流出した。この攻撃では、契約先の東京都、埼玉県、千葉県市川市など複数の自治体で被害が発生している。

最近は、契約先の事業者経由で行政機関や地方自治体が被害に遭うサプライチェーン・ランサム攻撃が日本でも発生しており、企業を狙ったランサムウェア攻撃だけでなく、日本でも市民生活に密接に関わる地方自治体や医療機関に対するランサムウェア攻撃に今後警戒していく必要がある。

(2021/10/07)

脚注

- 1 “Washington DC gas shortage: 80% of stations still out of fuel after week of panic buying,” FOX Business, May 15, 2021.

- 2 “Threats to Critical Infrastructure: Examining the Colonial Pipeline Cyber Attack,” Hearing before the United States Senate Committee on Homeland Security & Government Affairs, June 08, 2021.

- 3 Ransomware as a Serviceの略。

- 4 米国FBI-IC3, Internet Crime Report 各年版による。

- 5 CrowdStrike, “2020 CrowdStrike Global Attitude Survey,” November 2020.

- 6 SunGard Availability Service, “2020 Ransomware Attacks on U.S. Government Entities,” 2020.

- 7 Baker Hostetler, “2021 Data Security Incident Response Report: Digital Assets and Data Management Disruption and Transformation,” 2021.

- 8 下記を参照。

UK Department of Health & Social Care and NHS, “Lesson learned review of the WannaCry Ransomware Cyber Attack”, February 2018.

“Europe’s Largest Private Hospital Operator Fresenius Hit by Ransomware”, KrebsonSecurity, May 6, 2020.

“Cyber attacks hit two French hospitals in one week”, France 24, February 16, 2021.

“RYUK RANSOMEWARE”, ANSSI, February 25, 2021.

“Irish health service may take weeks to recover from ransomware attack”, Reuters, May 17, 2021. - 9 独立行政法人情報処理推進機構『情報セキュリティ10大脅威2021』2021年2月。

- 10 警視庁「令和2年におけるサイバー空間を巡る脅威の情勢等について」2021年3月4日。