近年、ランサムウェアが世界中で猛威を奮っている。ランサムウェアとは、身代金(ransom)を要求する悪意あるソフトウェア(malicious software: malware)だ。一般的なランサムウェアは、対象のデータやシステムを暗号化し、その復号化と引き換えに仮想通貨で身代金支払いを要求する。最近では、不特定多数ではなく特定の企業・組織を狙った「標的」型ランサムウェア、データ暗号化に加えて、対象から機密情報を窃取し、これをオンライン上で公開すると脅す「二重脅迫」型ランサムウェアも増えている。ランサムウェアは犯罪集団等の経済的動機に基づくものがほとんどだ。

しかし、国家が指示・支援する「高度で継続的な脅威(Advanced Persistent Threat: APT)」アクターによるランサムウェアの場合、その様相は異なる。2017年に全世界で感染拡大したWannaCryとNotPetyaは外形的には身代金を要求するマルウェアであるものの、その戦術、攻撃者に課された任務・活動目標、地政学的環境等をふまえると、ロシアによるNotPetyaが経済的動機ではないことは明らかであり、北朝鮮によるWannaCryも経済的動機によるものかは疑わしい。本稿はWannaCryとNotPetyaの概要、その攻撃者、意図について分析する。

1.世界中で被害をもたらしたランサムウェアとアトリビューション

2017年5月12日(金)の午後(欧州標準時間)、WannaCry、正確にはそのバージョン2が自己複製を繰り返し、結果的に150か国以上で約30万台の端末に感染した。WannaCryは対象を暗号化し、復号化キーと引き換えに300米ドル(3日間支払いがなければ600米ドルに引き上げ)相当のビットコインを要求した。

日本を含む東アジアは12日(金)夜から翌13日(土)未明にかけての感染爆発であった等の様々な要因で比較的被害は抑えられたが、英国をはじめとする欧州では社会インフラ機能が停止する事態となった。特に英国民保健サービス(NHS)の被害は大きく、多くの手術がキャンセルされ、救急車は目的地が分からなくなった。この他にも通信、鉄道、自動車業界が被害を受けた。

WannaCryは約2か月前の3月14日に修正プログラムが公開されたWindowsの脆弱性を悪用するように設計された。さらにいえばWannaCryは、米国家安全保障局(NSA)が秘密裏に開発し、ハッキンググループShadow Brokersが盗み出したとされる攻撃ツール「EternalBlue」「DoublePulsar」が悪用されたものだ。

WannaCry危機は突如として終息した。23歳の英国人ハッカーがたまたまWannaCryの「キルスイッチ」(自動停止機能)を発見したからである。だが、約2か月後の6月27日(火)、WannaCryと同様に「EternalBlue」が用いられ、後に「NotPetya」と名付けられたマルウェアがウクライナを中心に全世界で拡散した。過去に流行したランサムウェア「Petya」と似ているが異なるため、「Petyaではない(NotPetya)」と名付けられた。

WannaCryとNotPetyaの意図を分析する際、誰がやったのかを問うこと(アトリビューション)は重要である。もちろんサイバー攻撃の発信源を直ちに特定することが難しく、「アトリビューション問題」と呼ばれている。

しかし、アトリビューションは不可能ではない。ただしアトリビューションは白か黒か、0か100かの問題ではなく、収集された証拠や分析結果に基づく「程度」「蓋然性」の問題である。この意味で、アトリビューションは情報機関が下す評価・判断に近い。そしてアトリビューションはその目的によって、期待される証拠のレベル、記述、開示方法等は様々である[1]。

では、WannaCryとNotPetyaを仕掛けたのは誰か。米国および英国、その他同盟国はそれぞれの攻撃者を北朝鮮とロシアと断定している。時系列は前後するが、分かり易いNotPetyaからみていきたい。

2.ロシアのAPTアクター

英国および米国政府は2018年2月、NotPetyaをロシア軍によるものと発表した。勿論、ロシア政府はこれを否定している。さらに米大陪審の起訴状(2020年10月15日付)は、攻撃者をロシア連邦軍参謀本部情報総局(GRU)の「74455部隊」、または「特別技術メインセンター(GTsST)」「SandWorm」「Voodoo Bear」と呼ばれるグループと断定した[2]。

GRU74455部隊は世界中で最も積極的なサイバー活動を行う組織の一つであり、ロシアの国益と威信を体現するような組織である。前述の起訴状によれば、GRU74455部隊はサイバー攻撃ないし活動を通じて、2018年の韓国平昌冬季オリンピック・パラリンピックの妨害、2015年および2016年のウクライナ停電、2017年フランス大統領選挙におけるエマニュエル・マクロン(Emmanuel Macron)陣営に関する情報暴露工作、英ソールズベリ事件の調査を担った化学兵器禁止機関(OPCW)および英国防科学技術研究所(DSTL)への侵入を担った。いずれもクレムリンの関心が高い事案だ。

74455部隊の活動は情報収集(諜報)、破壊・妨害活動、ディスインフォメーションと多岐に渡り、証跡を残すことも厭わないような振る舞いは「威力偵察」という言葉がふさわしいかもしれない。

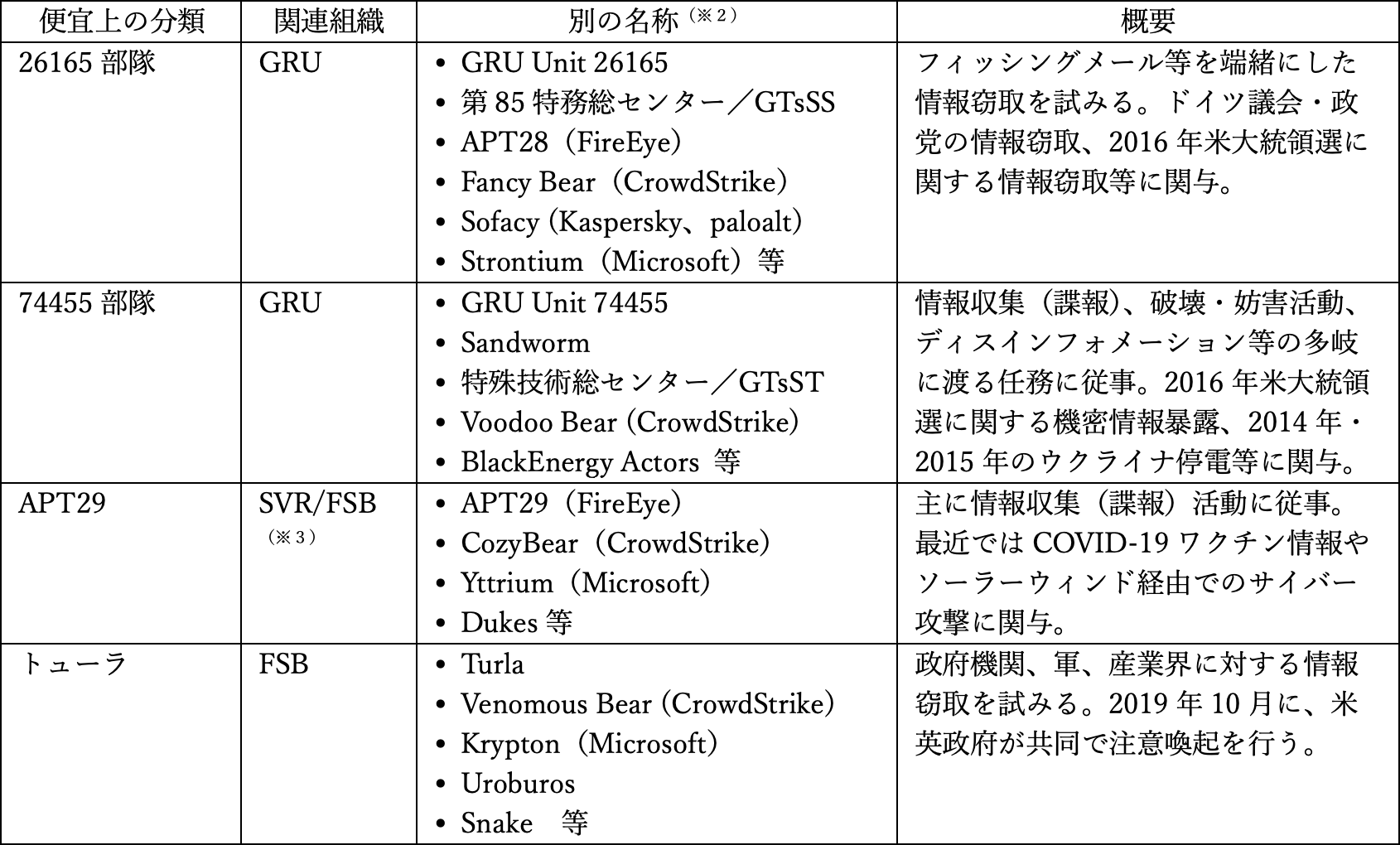

各セキュリティ会社・組織の分析・評価によれば、ロシアのAPTアクターは図1のとおり整理できる(ただし、APTアクターの分類や特定は各社・各機関によって異なる[3])。GRU内には、74455部隊とは異なる「26165部隊」が存在する。両者は一定の連携や情報共有を行う場合がある。例えば、2016年米大統領選挙に関して、26165部隊はフィッシングメールとマルウェアによる遠隔操作を通じて、米民主党全国委員会(DNC)やヒラリー・クリントン(Hillary R. Clinton)陣営から機密情報を窃取した。そして、74455部隊はWikiLeaksやその他サイトでこの機密情報を暴露した[4]。

26165部隊と74455部隊はいずれもGRU隷下であり、一定の連携・情報共有が確認できる。しかし、両者の活動や手法は異なるため、両者には異なる役割・任務・責任があるのは間違いない。この意味で、これら2つを1つのグループとみるか、異なる2つのグループとみるかは観察者・分析者の目的や立場、アクセス可能な証拠、分析結果によって異なる。

なお、2020年12月以降問題となっているソーラーウィンズ社製のオリオンプラットフォームを経由した大規模なサイバー攻撃の実行犯は対外情報庁(SVR)(または連邦保安庁(FSB))に紐づくと考えられている。

※2()内はその名称を用いる主要なセキュリティ会社の例。ここに記載されたものが全てではなく、例えばクラウドストライクは上記の他、Primitive BearやBerserk BearといったロシアのAPTアクターを特定している。

※3 2018年のエストニア対外庁の分析に基づく。ただし、ソーラーウィンド事案以降、SVRとする見方が強い。

出典: Bundesamt für Verfassungsschutz [BfV], Cyber Attacks Controlled by Intelligence Services, May 2018, pp.6-18; Estonian Foreign Intelligence Service, International security and Estonia 2018, February 2018, pp.52-57; Andrew S. Bowen, “Russian Cyber Units,” In Focus, Congressional Research Service, January 4, 2021および各セキュリティ会社および米英政府の公開資料より作成。

3.NotPetyaの狙い

NotPetyaに話を戻すと、確かにデンマークの海運会社や米国の製薬会社等も被害にあったが、被害の震源地はウクライナだった。なぜなら主な感染経路はウクライナで圧倒的なシェアを誇る税務・会計ソフト「M.E.doc」の更新機能だったからである[5]。攻撃経路をみても、標的がウクライナであることは明らかだ。

言うまでもなく、2014年以降、ウクライナとロシアはクリミアおよび東部ウクライナ(ドンバス地方)をめぐって紛争状態にある。拡散が始まったのはウクライナの憲法記念日の前日であり、政治的に意味もある。

そもそもNotPetyaは被害者が身代金を支払っても、攻撃者はこれを復号化する仕組みがなかった。これは荒稼ぎしようとする輩にとって致命的だ。被害者が「身代金支払っても、復号化されない」と認識すれば、身代金は支払われず、ビジネスモデルは破綻する。

攻撃者(GRU74455部隊)が担っているであろう役割、ウクライナに焦点を当てた感染経路(M.E.doc)、金銭目的とは思えないマルウェア設計、ウクライナとロシアの政治状況を踏まえると、NotPetyaはウクライナに対する破壊活動(の実験)か威力偵察の類と考えるべきである。

英国外相は国家サイバーセキュリティセンター(NCSC)の評価に基づき、「攻撃[筆者注:NotPetya]はランサムウェアを装っていたが、目的は主に破壊であった。主な標的はウクライナの金融、エネルギー、政府セクターだった。無差別な設計により、さらに他の欧州諸国やロシアのビジネスに影響与えた」[6]と述べた。この意味で、NotPetyaをランサムウェアではなく、「ワイパー」(完全なデータ削除・破壊を意図したマルウェア)と呼ぶセキュリティ会社もある。

4.WannaCryと北朝鮮

他方、WannaCryの動機は複雑で、その実行犯も単純に整理できるものではない。

WannaCryについては感染爆発から数日の間に、Googleの研究者、カルペルスキー社、シマンテック社等がWannaCryと北朝鮮のハッキング集団「ラザルス・グループ(Lazarus Group)」の関連を示唆した[7]。報道によれば、米NSAも「中程度の信頼」を以って、WannaCryの背後に北朝鮮の偵察総局(RGB)が「支援した」と疑われる「サイバーアクター」があると判断した[8]。

感染爆発から約7カ月後の12月18日、米テロ対策・国土安全保障担当大統領補佐官トマス・ボサート(Thomas Bossert)はウォール・ストリート・ジャーナル紙に寄稿し、WannaCryは北朝鮮の犯行と主張した[9]。同じタイミングで、日英加豪NZの5か国も北朝鮮を実行犯と名指した。WannaCryにWindowsの脆弱性を悪用されたマイクロソフト社も、WannaCryをラザルス(同社の言葉を借りれば「ZINC」)に帰した[10]。

さらに、米司法省は2018年9月6日、WannaCry攻撃の主な担い手として、北朝鮮国籍の朴镇赫(Park Jin Hyok)を起訴したと発表した。起訴状は、朴容疑者が関与したとされる米ソニー・ピクチャーズエンタテイメント(SPE)社へのサイバー攻撃(2014年11月)や約6,600万ドルが盗まれたバングラデシュ中央銀行からの不正送金(2016年2月)も含めて、179頁に及んだ[11]。もちろん北朝鮮は当該人物の存在を否定している。

起訴状が事実だとすれば、WannaCryと朴容疑者を結びつける上で説得力がある内容だ。起訴状は、朴容疑者と「第110研究所として知られる北朝鮮政府のハッキング組織」の関連を主張し、シマンテック社の分析を引用しながらラザルスとの関連を示唆する。英NCSCも、WannaCryの背後に「ラザルスとして知られる北朝鮮アクター」がいる可能性が高いと判断する。

では、ラザルスとは何か。これこそが最大の問題だ。

後編に続く。

(2021/03/19)

脚注

- 1 少なくともアトリビューションには、①セキュリティベンダ等による技術的評価、②外国政府等を非難し、行動変容を期待するための政治的決断、③法執行(刑事訴追や経済制裁指定)の行政手続き・証拠集めといった3つの側面がある。詳細は、川口貴久「サイバー攻撃は誰がやった?」安全保障用語~絶対に知っておくべき平和と安全のための基礎知識~、2018年10月12日を参照。

- 2 Indictment (Criminal No.20-316), October 15, 2020, United States District Court for the Western District of Pennsylvania, p.1.

- 3 サイバーセキュリティ企業や政府組織はAPTアクターに独自の名称を与え、調査・分析を行っている。企業・組織ごとにアクセス可能な情報は異なり、各企業・組織が特定しているAPTアクターの組織体制・範囲は必ずしも一致しているわけではない。John S. Davis II, et al., Stateless Attribution: Toward International Accountability in Cyberspace, Santa Monica, CA: RAND Corporation, 2017, pp.20-21.

- 4 Indictment (Case 1:18-cr-00215-ABJ), July 13, 2018, United States District Court for the District of Columbia, pp.1-5.

- 5 United States District Court for the Western District of Pennsylvania, op.cit., pp.16-23.

- 6 Foreign & Commonwealth Office, National Cyber Security Centre, and Lord Ahmad of Wimbledon, “Foreign Office Minister condemns Russia for NotPetya attacks,” GOV.UK, February 15, 2018.

- 7 WannaCryのアトリビューションの詳細は、川口前掲。

- 8 Ellen Nakashima, “The NSA has linked the WannaCry computer worm to North Korea,” The Washington Post, June 14, 2017.

- 9 Thomas P. Bossert, “It’s Official: North Korea Is Behind WannaCry,” Wall Street Journal, December 18, 2017.

- 10 ZINCとは「亜鉛」のことで、マイクロソフトの脅威分析チームは特定したAPTアクターに「元素記号」を命名している。 Brad Smith, “Microsoft and Facebook disrupt ZINC malware attack to protect customers and the internet from ongoing cyberthreats,” Microsoft, December 19, 2017.

- 11 Criminal Complaint (Case No. MJ18-1479), June 8, 2018, United States District Court for the Central District of California, pp.106-126. なお米司法当局は2021年1月にも朴容疑者を含むラザルス関係者3名を訴追したと発表した。Indictment (2:20-cr-00614-DMG), December 8, 2020, United States District Court for the Central District of California.