能動的サイバー防御導入に向けた法案成立へ

2025年3月28日、衆議院内閣委員会で、いわゆる能動的サイバー防御法案(内閣官房の略称は、「サイバー対処能力強化法案および同整備法案」。正式名称は、「重要電子計算機に対する不正な行為による被害防止に関する法律及び重要電子計算機に対する不正な行為による被害防止に関する法律の施行に伴う県警法律の整備等に関する法律」である。)の参考人質疑が行われた[1]。筆者も参考人として出席し、横浜国立大学の吉岡克成教授、防衛大学校の黒崎将広教授、東京大学高見澤將林客員教授(当財団上席フェロー)とともに意見陳述と質疑を行った。4月8日、衆議院本会議で、自民・公明の与党に加えて、立憲民主党、日本維新の会、国民民主党も賛成[2]し、両法案は若干の修正を経て可決された。今後参議院に送られ、審議を経て、今国会会期中に成立の見込みである。

2022年12月に改定された国家安全保障戦略では、能動的サイバー防御(ACD:Active Cyber Defense)の実施が謳われ、「安全保障上の懸念を生じさせる重大なサイバー攻撃のおそれがある場合、これを未然に排除し、また、このようなサイバー攻撃が発生した場合の被害の拡大を防止するために能動的サイバー防御を導入する」との表現が盛り込まれた[3]。この国家安全保障戦略では、能動的サイバー防御の具体的な体制整備として、①官民連携の強化と支援体制の整備、②通信情報の活用、③侵入・無害化を可能とする権限の付与、の3分野が具体的に提示された。これを受けて、2023年1月31日には、内閣官房にサイバー安全保障体制整備準備室が設置され[4]、本格的な法整備、体制整備の検討が始まった。

2024年6月7日に「サイバー安全保障分野での対応能力向上に向けた有識者会議」の第1回会合が開かれ、有識者会議の全体会合3回に加えて、上記の3分野について、官民連携に関するテーマ別分科会、通信情報の利用に関するテーマ別分科会、アクセス・無害化措置に関するテーマ別分科会がそれぞれ2回ずつ開催された[5]。有識者会議での議論を経て、8月7日には「これまでの議論の整理」[6]という形で、上記3分野の体制整備の方向性と課題の論点整理が発表された。

有識者会議は11月29日に最終の報告書をとりまとめ、「サイバー安全保障分野での対応能力向上に受けた提言」[7]として発表した。同提言では、対応能力強化として具体的に実現すべき方向性として、①官民連携の強化、②通信情報の利用、③アクセス・無害化、④横断的課題の4点が示された。この提言を受けて、2025年2月7日、能動的サイバー防御法案が閣議決定され、国会に付託された[8]。

能動的サイバー防御法案の概要

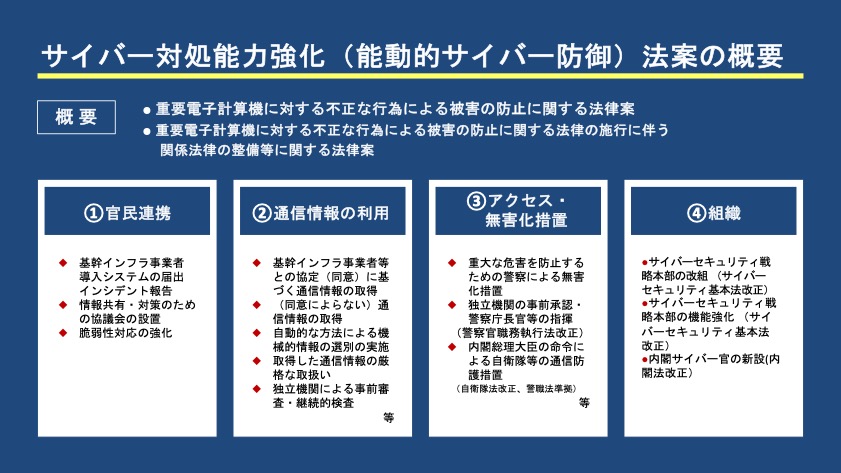

能動的サイバー防御法案は、図1に示したように、①官民連携、②通信情報の利用、③アクセス・無害化措置、④組織体制の整備、の4つの柱からなる。「重要電子計算機に対する不正な行為による被害防止に関する法律」は、①官民連携、②通信情報の利用と政府から独立して能動的サイバー防御の政府による措置を監視する「サイバー通信情報監理委員会」について定めており、全十二章、全八十六条から構成される、全く新しい法律である。また、「重要電子計算機に対する不正な行為による被害防止に関する法律の施行に伴う関係法律の整備等に関する法律」は、③アクセス/無害化措置、および④組織体制の整備、を定めた法律であり、国家公務員法、警察官職務執行法、自衛隊法、内閣法、内閣府設置法など十八の法律の改正案の束ね法である。

図1:サイバー対処能力強化(能動的サイバー防御)法案の概要

それぞれ概要[9]を見ていくと、

-

① 官民連携は、

(イ)基幹インフラ事業者による報告義務:我が国の基幹インフラをになう事業者を「特定社会基盤事業者」に指定し、事業者が社会機能維持にかかわるITシステム(特定重要電子計算機)を導入したときには、その製品名の所管大臣および内閣総理大臣への届け出を定め、さらに、この特定重要電子計算機に対するサイバー攻撃(特定侵害事象)を検知したときには、その事実を所管大臣および内閣総理大臣へ報告することを義務づけ(罰則を新設)。

(ロ)情報共有・対策のための協議会の設置:基幹インフラ事業者およびITシステムを提供している事業者を構成員とした「協議会」を新たに設置し、政府が把握したサイバー攻撃に関する情報を迅速に共有とともに構成員が保有する情報の提供をもとめる(協議会での秘密の漏洩に罰則を新設)。 の2項目からなる。 -

②通信情報の利用は、

(イ)同意による通信情報の取得:基幹インフラ事業者との協定に基づき、基幹インフラ事業者宛の通信情報を取得し分析・利用(同意による通信情報の取得のため「通信の秘密」に抵触しない)。

(ロ)同意によらない通信情報の取得:「通信の秘密」に抵触する可能性のある国内間の通信(内内通信)を除いて、外国から日本国内を経由して外国に行われる通信(外外通信)、日本国内向けないし日本国外発の通信(外内通信、内外通信)の情報を取得し、分析・利用。

(ハ)取得した情報の機械的自動選別:取得した情報が「通信の秘密」を侵すことを防止するため、取得した通信情報についてサイバー攻撃に関係する情報だけを自動的に機械選別。

(ニ)独立機関による承認・監視:政府による通信情報の取得を独立機関(政府から独立した3条委員会)で事前承認と承認後の継続的な検査を行い、国会に報告。

の4項目からなる。

なお、この通信情報の利用は、国会でも「通信の秘密(憲法第二十一条)」との関係が質問に取り上げられたが、上記(イ)〜(ニ)の4項目は、いずれも「通信の秘密」に抵触することのないよう4つの安全弁として規定されており、本法案では、野党が懸念するような「通信の秘密」の侵害は起こりえないと思われる。 -

③アクセス・無害化措置は、

(イ)警察官によるアクセス・無害化措置:警察庁長官は、措置を行う能力を有する警察官をサイバー危害防止措置執行官に指定し、サイバー攻撃の疑いのある電気通信を認めた場合、かつ、そのまま放置すれば重大な危害が発生する恐れがある緊急の必要のあるときは、攻撃に関係していると疑われる電子計算機にアクセスし、サイバー攻撃に関係するプログラムを確認し、その消去を行うことができる。ただし、アクセス・無害化の措置に際しては、独立機関である「通信情報監理委員会」の承認(緊急の場合には事後通知でも可)が必要。また、対象となる電子計算機が国外にあるときには、事前に外務大臣との協議が必要。

(ロ)自衛隊によるアクセス・無害化措置:政府機関や機関インフラなどの重要な電子計算機に対するサイバー攻撃が発生し、その攻撃が外国を背景とする主体による高度な攻撃と認められ、自衛隊の対処が不可欠であると、内閣総理大臣が認定(特定事象の認定)した場合には、国家公安委員の要請または同意と、独立機関である「通信情報監理委員会」の承認(緊急の場合には事後通知でも可)を得た上で、自衛隊に通信防護措置を命令し、攻撃に関与している電子計算機に対して、警察と共同してアクセス・無害化措置を実施することができる。また、自衛隊や我が国に所在する米国の軍隊が使用する電子計算機に対するサイバー攻撃に対しても同様に措置することができる。 の2項目からなる。 -

④組織体制の整備は、

(イ)サイバーセキュリティ戦略本部の強化:本部長を内閣総理大臣とし、全ての国務大臣を構成員とする組織に改組。

(ロ)サイバーセキュリティ戦略本部の機能強化:セキュリティ戦略本部の機能に、機関インフラ事業者のサイバーセキュリティ確保に関する国の施策の基準の作成および行政機関のサイバーセキュリティ確保の状況評価の機能を追加する。

(ハ)内閣サイバー官の設置:事務次官級の内閣サイバー官を内閣官房に新設し、サイバーセキュリティに関する事務を掌理させる。

(ニ)内閣府特命担当大臣の設置:官民連携や通信情報の利用に関する事務組織を掌理する内閣府特命担当大臣を新設する。 の4項目からなる。

サイバー攻撃者との持続的な戦いに向けて

能動的サイバー防御を可能にする法整備が終わったとしても、それはサイバー安全保障分野での対応能力向上の第一歩を踏み出したに過ぎない。これから、サイバー攻撃主体(時には国家が関与している)との24時間・365日の終わりのない持続的な闘いを行っていくことが必要となる。これは、米国が第一次トランプ政権下の2018年の国家サイバー戦略[10]で採用した「持続的関与(persistent engagement)」の考え方と同じである。「持続的関与」は、サイバー空間で敵対的な行為主体に対して継続的に関係し続ける、という戦略的な考え方であり、同じ年の国防総省サイバー戦略[11]で提示された「前方防衛(defend forward):悪意あるサイバー活動を相手の領域で阻止する」とセットで、米国のサイバー戦略の中核的なコンセプトとして、トランプ政権からバイデン政権へ変わっても保持されている。直近の2023年の国防総省サイバー戦略でも「米国の敵対者と持続的に関与し、悪意のあるサイバー活動を計画の初期段階で特定していく」とされている[12]。

日本でも米国と同様、能動的サイバー防御を行うなかで、領域内のサイバー空間の警戒・監視を行うと共に、日本を攻撃してくるサイバー攻撃者を特定し、安全保障上重大なサイバー攻撃に発展するようであれば、米国と同様に悪意のあるサイバー活動を相手の領域で阻止する、という持続的関与を行っていくこととなる。そのため、リアルタイムで攻撃を検知、分析し、ネットワークや国の境界を超えた合法的な対策の積極的な使用を組み合わせて、ネットワーク・セキュリティ侵害を軽減することが必要になる。

このような能動的サイバー防御は、日本で行ってきたサイバー・セキュリティ、すなわち自己の情報ネットワーク内における対策の強化という受動的防御とは、コンセプトが決定的に異なる。受動的防御では、インターネットとの境界における防御(ファイアーウォール)、ネットワーク内のアンチ・ウィルスやモニタリング、スキャニングによるマルウェアの排除、パッチによるセキュリティ機器の脆弱性への手当などの、ネットワーク内の安全性を高めることに主眼が置かれる。戦に例えるならば、塹壕戦や籠城戦であり、どのように敵が攻めてくるか分からないが、堀を深くして、塀を高くし、侵入してきた敵に対応することに全力を傾ける。

これに対して、能動的サイバー防御は、遊撃戦とでも言えよう。敵の攻撃様相を把握し、攻撃してくる途中の隘路で待ち構え、補給線を絶ち、敵の弱い部分に攻撃を加え、敵の攻撃を頓挫させることで防御を達成する。サイバー攻撃者の攻撃作戦(オペレーション)をどう潰すかに主眼が置かれるため、相手の攻撃オペレーションを把握し、技術的に攻撃者のコストを増大させるための手段を駆使する。具体的には、攻撃者がどの文書を盗み出すかを確認するためにハニーポットを使用したり、ファイルに電子透かし(ファイルに見えないデジタルコンテンツを埋め込んで、開いたときに追跡可能にする技術)を入れて盗み出した文書をリモートで追跡したり、感染したコンピュータ上のマルウェアを攻撃者ではなく安全なサーバーと通信するようにリダイレクトしたり、攻撃者に虚偽または誤解を招くような情報を含む文書を盗み出させたりすることが挙げられる。また、自己のネットワーク外でも、リモートで攻撃側のコンピュータを制御して停止させ、DDoS攻撃(大量にアクセス信号やデータを送りつけて麻痺させる攻撃)で攻撃側のコンピュータを一時的に麻痺させる、などの技術的対応が考えられる。これに加えて、外国が関与するサイバー攻撃に対しては、攻撃手口の公表、他国と協調してのパブリックアトリビューション(政府機関等が攻撃者やその手法について特定し公的に言及すること)、外交的抗議、攻撃者を特定しての司法訴追、金融/経済制裁などの政策的手段による対抗措置も行われる。

新領域横断の安全保障コンセプトの検討を

このように、受動的防御を前提とした「サイバーセキュリティ」と能動的サイバー防御をおこなう「サイバー安全保障」とでは、そのマインドが完全に異なる。セキュリティの技術だけでなく、敵対者のサイバー攻撃オペレーションを把握して、サイバー攻撃が軍事的目的で行われていると判断される場合には、インテリジェンスや軍事面に近い対応を迫られる場合もある。能動的サイバー防御では、防御側も反撃のサイバー・オペレーションを行うことが必要となり、サイバーを利用したテクノロジーの変化も踏まえて、サイバー作戦を立案する参謀教育も必要になる。このようなサイバー安全保障時代には、従来のサイバーセキュリティ人材の教育では不十分で、サイバーの技術的な教育に加えて、国家安全保障を前提とした教育も行って、人材を育成する必要がある。

日本政府が考える能動的サイバー防御の体制の中には、「官民連携の強化と支援体制の整備」が掲げられており、具体的には、外国政府から提供されたサイバー脅威情報、公開前の対策情報や脆弱性情報等を、重要経済安全情報としてセキュリティクリアランスの範囲内で民間に共有することが想定されている。したがって、基幹インフラ事業者やサイバーセキュリティ企業などの民間側でも、国家安全保障の知見を有するセキュリティクリアランスを持った人材が一定数必要となる。

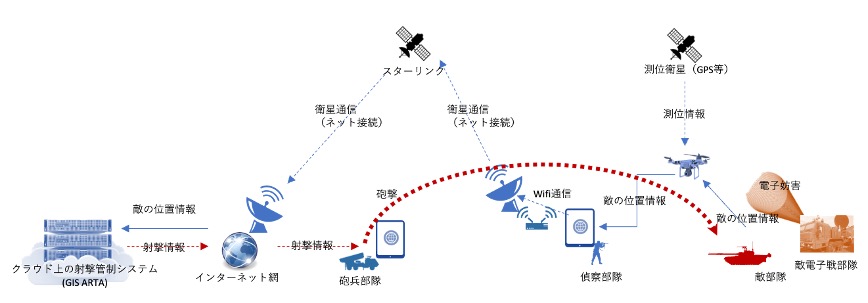

パソコン単体の安全確保からネットワーク全体の安全を確保するサイバーセキュリティ、さらに安全保障を加味したサイバー戦略へと、サイバーの安全を確保する考え方は変化してきた。サイバー安全保障では、新しい戦争の形とも言える新領域横断の戦い方(図2参照)や平時のハイブリッド戦も踏まえ、新たな安全保障コンセプトで対応する必要がある。認知領域の戦いとされる情報戦への対応では、サイバー手段を使った防御も必要となり、能動的サイバー防御とも密接に関係する。また、領域横断の新しい戦い方を踏まえて、宇宙・電磁波など他の新領域にまたがる領域横断的なネットワーク防護も考慮する必要が出てくる。

図2:新領域横断の戦い

領域横断の新しい戦いでは、急速に発展する技術革新にも対応する必要がある。一例として、急速に進むDXでは、クラウドへの移行が中心となっているが、安全保障という観点からは、データインテグリティの確保や機密データを扱うソブリン・クラウド(データ主権など自国の法律に則ることを保障した機密性の高いクラウド)の構築なども検討する必要がある。AIなどの技術革新も踏まえて、新領域で次々に出てくる要素の相互関係を明らかにし、それらをどうつなぐのか、新領域横断の安全保障コンセプトという全体像を早急に描く必要がある。

サイバー安全保障をはじめとした新領域安全保障の実現のためには、コンセプトの全体像を示した上で、実現すべき戦略目標を5年、10年計画の工程表で描く必要がある。分野は異なるが、メジャーリーグで活躍する大谷翔平選手は、目標実現の為に、曼荼羅のようなチャートを書いたと言われている[13]。大谷選手が大リーグで夢をつかんだように、複雑な新領域安全保障の戦略目標を確実に実行するためには、この「オオタニサンのマンダラチャート」のような視覚的工夫を用いて、一つ一つのオペレーション能力を高めていくことが必要となる。また、きちんとした工程表を作成することも欠かせない。

笹川平和財団では、新領域横断の安全保障コンセプトの形成という観点から、能動的サイバー防御のあり方を含む、包括的な研究会を近々立ち上げる予定である。

(2024/04/15)

脚注

- 1 「「能動的サイバー防御」導入法案 衆院内閣委で参考人質疑」NHKニュース、2025年3月28日。

- 2 「「通信の秘密」侵害は? 監理委のあり方は? サイバー防御巡り論戦」『毎日新聞』、2025年3月18日。

- 3 内閣官房「国家安全保障戦略について」2022年12月16日、21頁。

- 4 「「能動的サイバー防御」準備室、内閣官房に新設 政府」『日本経済新聞』、2023年1月31日。

- 5 内閣官房「サイバー安全保障分野での対応能力の向上に向けた有識者会議」2025年3月31日アクセス。

- 6 内閣官房サイバー安全保障体制整備準備室「サイバー安全保障分野での対応能力の向上に向けた有識者会議 これまでの議論の整理」2024年8月7日。

- 7 サイバー安全保障分野での対応能力向上に向けた有識者会議「サイバー安全保障分野での対応能力向上に向けた提言」2024年11月29日。

- 8 「攻撃元にアクセスし無害化「能動的サイバー防御」法案閣議決定」NHKニュース、2025年2月7日。

- 9 以下の概要は、内閣官房「サイバー安全保障に関する取組」掲載の法案概要、条文より著者がとりまとめた。

- 10 The White House “National Cyber Strategy of United States of America,” September 2018.

- 11 U.S. Department of Defense, “Department of Defense Cyber Strategy,” September 2018.

- 12 U.S. Department of Defense, “2023 Cyber Strategy of the Department of Defense,” September 2023.

- 13 森田明夫「オオタニサンのマンダラチャート」2025年4月14日アクセス。