(前編)から続く。

5.ラザルスとは何か

ラザルスとは何か[1]。これこそが最大の問題だ。北朝鮮のサイバー攻撃を「ラザルス」という主語で説明するのは慎重を要する。時として、ラザルスは北朝鮮または偵察総局(RGB)のサイバー攻撃活動の「総称」として用いられる場合があり、各セキュリティ会社や組織により「ラザルス」が指す範囲は異なる可能性がある(これは北朝鮮のサイバーアクターに限った話ではない)。攻撃キャンペーンや運用者ではなく、攻撃に用いられたマルウェア等のツールやリソースの開発元が共通しているため、本来であれば異なる動機や組織性を持つグループを一まとめにしている恐れもある。

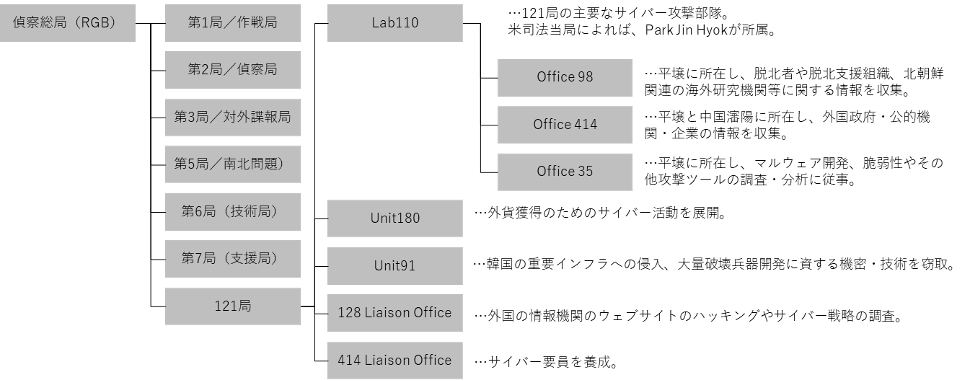

北朝鮮のサイバー活動組織の全体像を明らかにすることは難しいが、活動の中心がRGBであることはほぼ間違いない。RGBは2009年に諜報活動等に関係する軍・情報機関・党組織を改組する形で設置され、2016年の憲法改正以降、国務委員会の直接指揮下にあるとされる[2]。韓国統一部によれば、現在の偵察総局長(2019年12月~)は林光日(Rim Kwang-il)大将である。RGBの構成部門とその名称、指揮系統は諸説あり、正確なことは分からない。高麗大学の研究者らによれば、RGBでサイバー活動を主に担うのは121局であり、2016年9月3日、韓国国会国防委員会に提出された報告書「北朝鮮のサイバー戦争強化と韓国への対抗戦略の現状」によれば、121局が改組され、朴容疑者が所属する第110研究所等が設置された(図2)[3]。

出典: Kong Ji Young, et al., “The All-Purpose Sword: North Korea’s Cyber Operations and Strategies,” 2019 11th International Conference on Cyber Conflict, Tallinn: NATO CCD COE Publications, 2019, pp.4-5より作成。

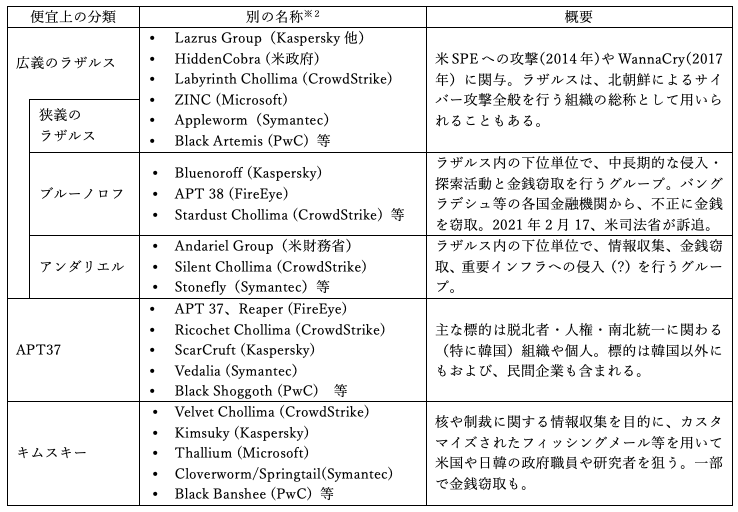

こうしたRGB内組織とセキュリティ各社がいうAPTアクターの関係は定かではないが、ファイアイ社、クラウドストライク社、シマンテック社、カスペルスキー社、マイクロソフト社、PwC社、米財務省、米国土安全保障省等のセキュリティ関連企業・組織の評価を勘案すると、少なくとも5つのグループが浮かびあがる(図3および以下の太字下線を参照)。

まずラザルスである。映画『ジ・インタビュー』が最高指導者を「コケにしている」という理由で、2014年に米ソニー・ピクチャーズエンタテイメント(SPE)社にサイバー攻撃と脅迫を行ったことで有名だ。つまり、その任務にイデオロギーのための政治工作が含まれることになる。

「広義のラザルス」の中には、少なくとも「ブルーノロフ(Bluenoroff)」と「アンダリエル(Andariel)」と呼ばれる下位グループが存在するとみられる。前者は国際銀行間通信協会(SWIFT)、各国の金融機関や仮想通貨取引所等を主な標的とし、中長期的な侵入活動と金銭窃取を行っている。最も有名な事案は2016年2月にバングラデシュ銀行から約8,100万米ドルを不正に盗み出したことだろう。後者もまた金融機関からの預金の不正引き出しやオンラインのギャンブルサイトから金銭を窃取する活動が確認されている。しかし、アンダリエルは単なる経済犯罪だけはなく、韓国政府や軍に対する情報収集活動に従事している[4]。加えて、2019年9月に検知されたインドの原子力発電所へのサイバー攻撃も担ったとみられる(そう考えると、アンダリエルも単一のグループではない可能性もある)。

これらとは異なるグループとして、脱北者・人権・南北統一に関わる(特に韓国の)組織や個人を標的とする「APT37」や核開発や制裁に関する情報収集を目的に、カスタマイズされたフィッシングメール等を用いて米国や日韓の政府職員や研究者を狙う「キムスキー(Kimsuky)」と呼ばれるグループも特定されている。

これらのグループは相互に重複する部分があり、共通のツールやリソースを利用している場合もあるため、明確に独立した組織かどうか判断が難しい。

※2()内はその名称を用いる主要なセキュリティ会社の例。ここに記載されたものが全てではなく、上記の他、「TEMP.Hermit」(FireEye)、アンダリエルやブルーノロフとある程度重複する「ビーグルボーイズ(BeagleBoyz)」(米国土安全保障省)が上記とは異なるグループとして指摘されている。Microsoft社は上記の他に「Cerium」、Symantec社は上記の他「Bluet」「Bollworm」と命名したサイバー集団を特定しているが、他のセキュリティ会社・組織が特定するグループとの関係は不明である。

出典:各セキュリティ会社および米英政府の公開資料より筆者作成。またサイバーセキュリティ専門家の佐々木勇人氏による分析を反映している。

WannaCryが「広義のラザルス」によって実行された可能性が高いが、そのグループの中には様々な動機や役割を持つグループが存在する。つまり、実行組織という観点からはWannaCryの動機は金銭窃取もありうるし、破壊的活動であったとしてもおかしくない。

韓国国家情報院長を務めた南在俊(Nam Jae-joon)によれば、最高指導者の金正恩(Kim Jong-un)自ら、サイバー能力を核・ミサイル戦力と等価とみなし、「わが人民軍の無慈悲な打撃能力を担保する万能の宝剣(all-purpose sword)」と述べた[5]。確かに、RGBの任務は諸外国の情報機関に比べ、幅広く、暗殺、破壊工作、諜報活動、外貨獲得、世論誘導、国内治安維持等が含まれる。つまり、RGBのサイバー部隊であるラザルスも幅広い任務を負っていることを示唆する。

6.WannaCryの意図に関する2つの仮説

WannaCryの狙いは何だったのか。現時点で確定的な評価は下せないが、考えられるのはRGBやラザルスの任務と整合性がある以下の2つの仮説である。

1つは一般的なランサムウェアと同様、金銭目的であったという仮説だ。

北朝鮮の国家目標・戦略を踏まえると、サイバー攻撃で外貨を稼ぐという行動は非合理的なものではない。北朝鮮の国家目標は現政治体制・指導体制の存続である。それを脅かすリスクは国内外にあり、内部的には政治エリートや軍の反乱、外部的には米国の介入であろう。後者のリスクに対処するためには、(対米平和条約または)対米抑止力の確保が必須だ。対米抑止力の具体的中身は最高指導者らにしか分からないが、米国と同盟国のミサイル防衛網を突破し、確実に米本土に核ミサイルを撃ち込む能力は含まれるだろう。その開発には膨大な資金が必要だ。

厳しい経済制裁下にある北朝鮮が体制を脅かす内外のリスクに対処するには、サイバー活動による外貨獲得が重要である。国連安保理決議第2087号(2013年1月)および2094号(2013年3月)をはじめ、2016-2017年に繰り返された核・ミサイル実験に関する経済制裁、つまり安保理決議2321号、2371号、 2375号、2397号が採択され、米国が北朝鮮を「テロ支援国家」に再指定(2017年11月)する過程で、サイバー活動を通じた外貨獲得のインセンティブは各段と高まっていた。実際、国連安保理の北朝鮮制裁に関する専門家パネルの試算(2019年8月30日付報告書)によれば、北朝鮮はサイバー攻撃を通じて各国の金融機関や韓国を中心とする仮想通貨取引所から計20億ドル相当の資金を違法に窃取した[6]。

WannaCryは感染者に対して身代金を要求・回収するビジネスモデルを実装していた。しかし、WannaCryは身代金支払い者の管理等に不具合もあって、結果的に約10万ドルしか「収益」をあげていない。これは同時期のランサムウェアLockyの783万米ドルやCerberの770万ドルよりも見劣りするし[7]、北朝鮮による他の華々しい成果(各国金融機関からの不正送金)と比較しても、残念な結果だ。

もう1つの仮説は、WannaCryは金銭目的ではなく、破壊的な工作活動(の実験)であったというものだ。マイクロソフト社長のブラッド・スミス(Brad Smith)らは、北朝鮮が攻撃を仕掛けた理由に関する幅広い議論がなかったことに驚きを示す。スミスらが注目したのは、①感染爆発のタイムゾーンの問題(北朝鮮および同盟国の中国は金曜の夜)、②キルスイッチの存在、③300米ドルという小口の身代金を大量無差別に要求する手法である。スミスらは決定的な答えはないとしながらも、ニューヨーク・タイムズ紙のデービッド・サンガー(David E. Sanger)の分析に言及しつつ、「米国が北朝鮮のミサイル実験を妨害するために行ったサイバー攻撃への報復」という仮説を示す[8]。スミスの仮説が外れているとしても、WannaCry事件を経て、米国は「(北朝鮮が)米国の重要インフラに影響を及ぼす攪乱的・破壊的なサイバー活動の遂行能力を有している」と認識するようになった[9]。

WannaCryは外貨獲得のための(失敗した)試みだったのか、米国に破壊・妨害能力を見せつけるものだったのか。現時点の公開情報から考えられることは、上記の2つの仮説とも、犯行主体のRGBとラザルスの任務と整合性はあるが、どちらの仮説が有力なのかを判断するまでには至っていない。

おわりに

一般的なランサムウェアは犯罪者グループ等の経済的動機に基づくもので、一種の「ビジネス」としての側面がある。しかし、2017年に全世界で感染拡大したWannaCryとNotPetyaは外形的には身代金を要求するマルウェアであるものの、その戦術、攻撃者に課された役割・目標、地政学的環境等をふまえると、別の意図・動機が浮かびあがる。ロシアによるNotPetyaはウクライナに対する破壊工作であることが明らかであり、北朝鮮によるWannaCryも経済的動機によるものかは分からない。

アトリビューションとはサイバー攻撃を「誰が」やったのかを問うことだが、「誰が」は「どうやって」「何のために」と密接に関連する。これらを明らかにするためには複数分野の専門家、外交・安全保障、特定国(攻撃国)の政治・経済・対外政策、サイバーセキュリティ等の専門家の協力が不可欠であろう。

以上

(2021/04/08)

脚注

- 1 ラザルスとWannaCryについてはサイバーセキュリティ専門家の小宮山功一朗氏、佐々木勇人氏に貴重な分析とコメントを頂戴した。

- 2 Kong Ji Young, et al., “The All-Purpose Sword: North Korea’s Cyber Operations and Strategies,” 2019 11th International Conference on Cyber Conflict, Tallinn: NATO CCD COE Publications, 2019, p.4.

- 3 Kong, et al., Op. Cit., pp.4-5.

- 4 “Treasury Sanctions North Korean State-Sponsored Malicious Cyber Groups,” The U.S. Department of Treasury, September 13, 2019.

- 5 「金正恩『サイバー戦は万能の宝剣』、3大戦争手段として運用」中央日報 日本語版、2013年11月5日。

- 6 ただし、サイバー攻撃のアトリビューションは慎重を要し、時には誤った判断もある。2019年3月5日付の専門家パネル報告書はモスクワに所在するセキュリティ会社Group-IBおよび米ヒル紙の分析を引用しながら、北朝鮮は2017年1月から2018年9月までの間、アジア圏の暗号通貨交換事業者に対して少なくとも5回の攻撃に成功し(2018年1月の日本のコインチェックへの攻撃を含む)、その結果5億7,100万ドルを得たとする。しかし、2019年8月30日付の専門家パネル報告書はコインチェック等へのサイバー攻撃に関する記述が削除された。Panel of Experts, United Nations Security Council, Final report of the Panel of Experts submitted pursuant to resolution 2407 (2018), March 5, 2019, p.51, 207; Panel of Experts, United Nations Security Council, Midterm of the Panel of Experts submitted pursuant to resolution 2464 (2019), August 30, 2019, pp.26-28, 109-112. 詳細は、須藤龍也「暗号資産盗難、国連報告書から消えた『北朝鮮関与』示唆:サイバー攻防」『朝日新聞』2019年9月11日。

- 7 研究者らは2年間に19,750人の被害者が支払った1,600万米ドル超の仮想通貨から、上記の分析を行った。Danny Yuxing Huang, et al., “Tracking Ransomware End-to-end,” 2018 IEEE Symposium on Security and Privacy, May21-23, 2018, p.7. 引用先はランサムウェア間の比較分析のため条件をそろえているが、2017年8月3日、WannaCry攻撃者がビットコインを引き出した時点での価値は14万米ドル相当であった。

- 8 ブラッド・スミス、キャロル・アン・ブラウン(斎藤栄一郎訳)『ツール・アンド・ウェポン:テクノロジーの暴走を止めるのは誰か』プレジデント社、2020年、104-106頁;デービッド・サンガー(高取芳彦訳)『サイバー完全兵器』朝日新聞出版、2019年、382-416頁。

- 9 “Guidance on the North Korean Cyber Threat, Alert (AA20-106A),” Cybersecurity and Infrastructure Security Agency (CISA), Department of Homeland Security (DHS), April 15, 2020[Last revised: June 23, 2020].