サイバーセキュリティ月例セミナー

第3回「Active Cyber Defense and cultivation of human resources in Cybersecurity」

デニス・C・ブレア氏(元米国太平洋軍司令官 米国第3代国家情報長官)

2017.10.30

本日は、日本のサイバーセキュリティに関して、その取り組みの現状と課題について説明させていただきます。

世界第2位の標的国

まず、日本のサイバーセキュリティに関する取り組みの現状についてです。

日本は、サイバー攻撃の標的国として世界第2位であり、政府、民間企業を含め、あらゆるネットワークが内外からの攻撃にさらされています。情報通信研究機構(NICT)は、2016年に日本国内のネットワークに向けられたサイバー攻撃が約1,280億件に上ったとの調査結果を発表しています。この数字は前年比2倍以上で、今年に入っても増え続けており、IoT関連機器を狙った攻撃が半数を超えたということです。

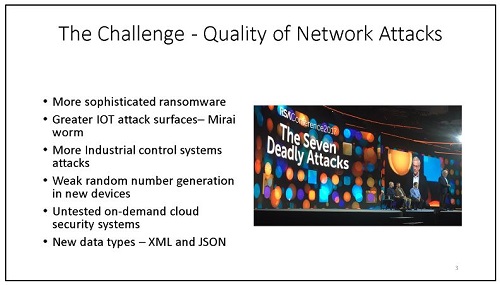

サイバー攻撃は高度化し、勢いを増しています。図1は、2017年2月にサンフランシスコで開催された"RSA Conference 2017"において、米国のサイバーセキュリティ研究・専門家養成機関SANSフェローのエド・スクーディス氏が列挙した7種のサイバー攻撃です。そして、この会議開催以降も新たな種類の攻撃が発生しています。

こうした攻撃に日本はどこまで対応できているかについて、サイバー対応指数(Cyber Readiness Index)を見てみましょう。これは世界各国のサイバーセキュリティの対策状況に関する最も包括的な指数で、先進国を含む126カ国を対象に7分野約70項目の評価でランク付けされています(図2)。プロジェクトリーダーのメリッサ・ハサウェイ氏は日本の事情に精通しています。彼女自身、この指標は完璧ではないことを認めていますが、各国のサイバーセキュリティに関してある程度評価できる指標です。

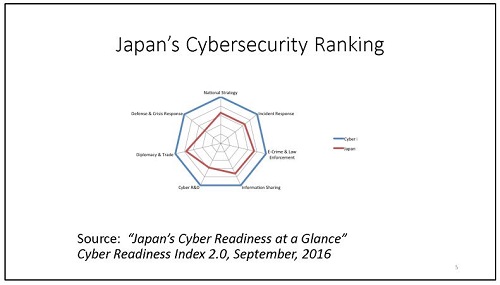

図3が日本の成績です。全体的に、サイバーセキュリティは十分ではないが、最近の日本政府の取り組みは高く評価しています。図4に示すとおり、2014年にサイバーセキュリティ基本法が可決されたことをきっかけに、さまざまな取り組みがなされ、立法化も進んでいます。ただ、防衛・危機対応に関しては点数が低い。防衛当局、サイバーセキュリティ関係当局のリソースが不足していること、サイバー攻撃への軍事的対応を可能にする立法化が進んでいないことがその理由です。また、研究開発に関しても低い点数です。脅威に見合う水準で資源が投入されていません。

個人的には、日本に関しては点数付けが「甘い」と思います。様々な政策が発表されてはいますが、現実にはかなり問題があります。例えば、情報共有や連携は、法律上は任意であって、義務ではありません。とはいえ、この指標が指摘するとおり、日本はサイバーセキュリティ対策を始めるのは遅かったけれども、着々と進歩を遂げていることについては同感です。

サイバーセキュリティ情報の共有には、さまざまな障壁があります。サイバー攻撃を受けたという情報が広がると、企業はレピュテーションリスク(企業に対する悪い評判が広まることによって、企業の信用やブランド価値が低下し、損失を被る危険:風評リスク)にさらされ、株価の下落、利益の落ち込みにつながるかもしれない。それでも、サイバーセキュリティには、政府や民間企業など多くの異なる関係者間での協力・連携が必要です。関係者には、サイバーセキュリティ会社、下請けや外部委託先なども含まれます。その際に、1部署が別の部署に対して命令を下す権限があるか、あるいは他の企業に対してこういう行動を取れと強制する権限があるかが重要で、枠組みも大事ですがそれだけではまだまだ十分ではありません。

現在の日本の強みと弱みを端的に示しているのが、重要インフラ防護の分野です。その中心となるNISC(内閣サイバーセキュリティセンター)の役割は「調整と協力」とされていますが、「調整と協力」は企業や政府の利害関係が一致していればうまくいくのですが、利害関係が一致しない場合も多々あります。こういった弱みは日本に限ったことではなく、重要インフラ防護のためサイバーセキュリティ情報を関係者間で共有させたり、命令を下せたりする司令塔がある国はほんのわずかで、ほかの多くの国も日本と同じような状況が見られます。

日本の三大課題

では、日本がサイバーセキュリティを強化する上での課題は何か。三つ大きな問題があると考えます。専門家の不足、官民協力(PPP)の不足、そして防御的アプローチの限界です。

約2週間前に、笹川平和財団米国(SPF-USA)が慶應義塾大学でサイバーセキュリティの机上演習を行いました。2019年、日本でラグビーワールドカップが開催される際に、北朝鮮がサイバー攻撃をしかけてきたという想定での演習です。その際にこれら3つの弱みすべてが露呈しました。そもそも、この演習に派遣する人材が政府、官庁にも民間企業にもほとんどいませんでした。官民の参加者の間では意見の食い違いがあり、技能水準も違う。参加者は自分のネットワークのオペレーションしかできない。敵のネットワークに入り込むことができず、攻撃元を把握できませんでした。

三つの問題それぞれを見ていきます。

(1)専門家の不足

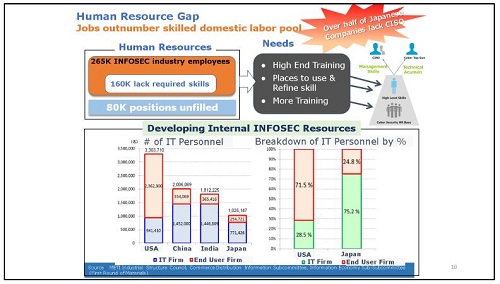

まず、専門家の不足です。サイバーセキュリティの専門家に「日本にとって一番大きな問題は何か」と聞けば、100人が100人とも「専門家の不足」を挙げます。経済産業省の推計によると、専門家は現在13万2,000人不足しており、2020年には19万3,000人が不足するとしています。専門家育成のため、経産省は産業サイバーセキュリティセンター(ICSCoE)を、総務省はナショナルサイバートレーニングセンターを設立しました。防衛省もサイバーセキュリティ担当職員を増やすとしています。民間企業の多くは社内で教育を行っており、短期プログラムに社員を派遣したりしている企業もあります。それでも、アメリカをはじめほかのどの国よりも日本の人材不足は深刻です。お子さんがいらっしゃる方は、社会人になったらサイバーセキュリティの分野に進めと言ってください。失職することはありません。高い給料をとって一生優雅に暮らせますから(笑)。

図5は、笹川平和財団米国のフェローであるバッド・ロス氏が、経産省のデータをもとにまとめたグラフです。研修を受けたIT人材の差が相対的にわかります。世界第3位の経済力をもつ日本がこうした水準です。また、IT人材の出勤先も興味深いところで、アメリカでは約4分の3が自分の所属する企業、そして約4分の1が契約先企業ですが、日本においては逆です。サイバーセキュリティ企業とそれを利用する企業の数の適正比率はないと思いますが、サイバーセキュリティも含めてITに強い部署をある程度自社内にもっておくべきでしょう。

(2)官民協力の不足

二つ目の問題、ネットワークを守る上での官民協力(PPP:Public Private Partnership)はどのような状況でしょうか。

PPPの重要性はよく指摘されます。でも、言うは易く行うは難し、です。官の役割の一つは法律や規則を制定することによって、民をサイバー攻撃から守ることです。サイバーセキュリティ基準を設定する上で、政府は民間の声を聞くべきですが、民に勝手に基準を設定させてはなりません。企業はいち早く新商品を開発したいという意欲にかられています。ですので、サイバーセキュリティよりも利便性、即効性、美的外観などのほうが優先されるわけです。

最近のIoTの普及、デバイスの数の増加によって、ハッカーの攻撃対象となる標的の「面積」が拡大している、それだけ脆弱性が拡大しているのです。その中で日本とドイツはリーダーシップを発揮して、IoTのセキュリティ規格を設定しようとしています。これはすばらしい取り組みですが、セキュリティに取り組むとIoT関係製品の価格は上昇します。消費者は、サイバーセキュリティ対策がされていて値段が高い製品より、サイバーセキュリティ対策がほとんどされてないが安い製品の方を選ぶでしょう。国際的なIoT規格の導入が成功しないかぎりは次善の策が必要になります。その代替策の一つが、製造物責任(PL)になるかもしれません。

日本のサイバーセキュリティにおける官民協力はまだ発展途上です。日本は歴史的にみて、他国に比べ政府と産業界の関係は良いです。一方、秘密主義的な文化もほかの国々に比べて強い。その結果、PPPが難しくなっています。

さらに、先ほど指摘した専門家の不足も、官民協力を阻害しています。サイバー攻撃を受けた際、政府はタスクフォースを設置して対応しようとするわけですが、そこに迎えたい専門家が限られます。最もスキルをもった専門家がすべてのタスクフォースに参加できるわけではありません。

たいていの犯罪は、政府が十分な数の犯罪者を逮捕することによって、ほかの人たちに恐怖を与え、犯罪の発生を抑制することができます。日本の犯罪率が低いのは、日本人の遵法意識が高いからだけでなく、検挙率が高いからです。しかしながら、サイバーに関しては、犯罪を抑止するほどの逮捕者数の実績はありません。サイバー攻撃件数は年々増えているにもかかわらず、この3、4年間、日本における検挙件数は横這い状態です。言い換えると、日本ではよりサイバー犯罪をしやすくなってきている。しかし、民間企業は自己防衛できない。サイバー犯罪者を捕らえ、拘留する権限をもっていないし、サイバー攻撃された場合に、犯罪者のネットワークに入ってハッキングし返すという報復措置をとることもできない。権限がない、能力がない、そして官民間、あるいは民間企業間の協力もなされない状況であり、日本のネットワークに対してハッカーはあまり脅威を感じず、容易にハッキングできる状態が生まれているわけです。

(3)防御的アプローチの限界 〜 アクティブディフェンスの必要性

三つ目の問題は、防御的なアプローチの限界です。日本のサイバーセキュリティ組織は、その権限や取りうる手段が限られています。アメリカでは、連邦捜査局(FBI)は、裁判所の令状があれば、犯罪容疑者のコンピューターネットワークをハッキングし、証拠をとり訴追の準備をすることができます。また、国家安全保障局(NSA)は、FBIに捜査のための情報を提供しています。日本政府は、国民を保護するために、国際的なサイバー空間において敵のネットワークに侵入する権限と能力をもつべきです。

シンガポールには、国際刑事機構(インターポール: ICPO)のサイバー犯罪対策組織IGCI(The INTERPOLE Global Complex for Innovation) があります。IGCIは、国際的なサイバー犯罪に関する法執行機関の調整を行っており、ボットネットやATMからの窃盗等に対して効果的な措置をとってきました。日本はIGCIの重要なメンバーで、初代総局長は警察庁出身の中谷昇氏です。しかし、犯罪の防止は国際協力に依存するだけでは不十分です。どのような攻撃がありうるのかを予測するためには、他国からの情報提供ではなく日本政府自らが国外のネットワークに入る必要があるわけです。このような能力や権限をどこに置くか、警察か、防衛当局か、あるいは両方に置くべきかという問題も出てきます。

いま、サイバーセキュリティ分野で議論されているトピックの一つに、サイバー保険があります。米国や欧州諸国、韓国でも議論が進んでいますが、日本ではあまり話題になっていません。この保険はサイバー攻撃を受けた企業が損失の一部を保障してもらえるもので、すでにアメリカで販売されており、年々市場を拡大しています。現在、米国国立標準技術研究所(NIST)が開発したフレームワークが最も広く使われているスタンダードですが、ほかのスタンダードも策定されています。

IoT機器には、セキュリティ機能が不十分な製品があり、そうしたものがボットネットあるいはDDoS攻撃の標的になっています。これまでのところ、セキュリティ機能が不十分な製品や脆弱性のあるソフトを販売しても、メーカーや開発者は責任を追及されません。そういった製品を販売する会社、利用する会社も責任は負わされません。社会のサイバーセキュリティのレベルを底上げしていくには、アメリカでも日本でもまだまだ改善の余地があるのです。

最後に、アクティブディフェンスについて述べます。常識的に考えて、個人や会社が攻撃されたときには自己防衛が可能であるべきです。しかしながら、解決されていない技術的、法律的な問題があり、それらを整備するには長い時間を要するでしょう。

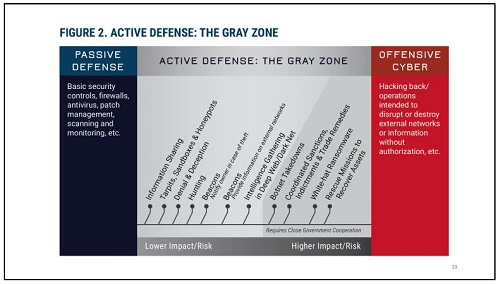

昨年、私が共同議長を務めたアクティブサイバーディフェンスに関するタスクフォースの報告書Into the Gray Zoneがジョージワシントン大学から公表されました。ここにアクティブサイバーディフェンスオペレーションの複雑性や、リスクが示されています(図6)。左側がリスクの少ないオペレーションで、組織自身が自分たちのネットワーク内で行うことができるものです。右側は、より高度かつよりリスクが大きいオペレーションで、政府の後支えがなければ実行できないものです。第三者に対して損害を与える可能性があり、より高度なスキルを要する、例えばボットネットの摘発やハックバックなどが含まれます。

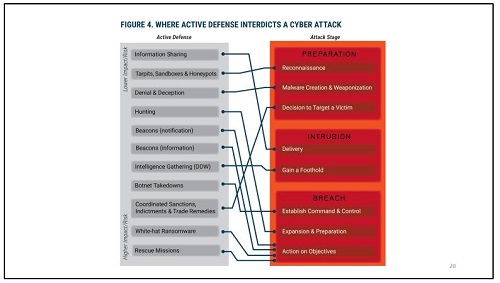

図7はアクティブディフェンスの複雑性とそれがサイバーセキュリティ対策の中でどのような役割を担うかを示しています。図7では、図6の横軸を縦軸に書いています。右側は、サイバー攻撃者が攻撃する際のステップです。偵察から始まり、次にランサムウェアを売るとか、貴重な情報を窃取するといったアクションをとります。真ん中のラインは、攻撃を失敗させるための対策です。

われわれのタスクフォースの結論は、サイバーセキュリティにおいてアクティブオペレーションは役割を果たすべきではあるけれども、リスクに基づいたセキュリティオペレーションを含めた全体的なフレームワークの中で、高度な技術をもつサイバー専門家の助けを借りて、法的権限の下で実行しなければならないということです。それは困難であり、まだそこまでは至っていないと思います。

日本への期待

まとめに入ります。日本はサイバー脅威にさらされていることを認識するのが遅かった。しかしながらこの数年間で積極的な対策をとり、サイバーセキュリティ能力は強化されてきています。今日私は、対策を講じる必要があり、継続的な努力が必要な分野についてお話ししました。日本はサイバーセキュリティをさらに高度化することができると思います。日本は、過去において様々な課題に直面しても、克服してきたからです。日本は今後とも努力を続け、成功すると信じています。GANBATTE!(頑張ってください。)

- 講演者プロフィール

デニス・C・ブレア氏(元米国太平洋軍司令官 米国第3代国家情報長官) - 退役海軍大将。笹川平和財団米国会長。エネルギー保全リーダーシップ協議会の一員。フリーダム・ハウス、アジア研究国民局、米中関係全国委員会、大西洋評議会にて委員を務める。2009年1月から2010年5月の間、国家情報長官として16の情報機関を率いる。防衛分析研究所代表(2003年~2006年)。2002年までの34年間の米国海軍でのキャリアをアメリカ太平洋軍司令官として終える。米国海軍兵大学校卒。ローズ奨学生としてオックスフォード大学にて歴史学と言語学の修士号取得。共同議長を務める2つの委員会は、Oil Security 2025: U.S. National Security Policy in an Era of Domestic Oil AbundanceとThe Report of the Commission on the Theft of American Intellectual Propertyの二つの報告書を近日発行している。