サイバーセキュリティ月例セミナー

第4回「サイバー空間における脅威の実態と日本の課題」

名和 利男氏 サイバーディフェンス研究所 専務理事/上級分析官

2017.11.02

気づかれずに発生するサイバー攻撃

私の専門分野は「サイバー」です。実務領域としては、サイバーにつながる宇宙システム、原子力発電・核物質防護、火力発電所・送配電網、ガス、交通等の制御、計測、運行、防災等におけるサイバー防衛となっています。残念ながら、それらの領域で程度の差はあれ、サイバー攻撃が発生しています。私の仕事はそれに対処する上での支援の提供と攻撃者像の分析・特定です。報復的な行為は日本では実施されていません。

中国、ロシア、イラン、サウジアラビア、オランダ、英国等にはたくさんのサイバー攻撃者のグループが存在します。最近は中東のサイバー攻撃者集団が活性化しています。彼らがつくっているマルウェアや攻撃ツールおよびその関連技術、あるいはその仲間内の会話の節々から、サイバー攻撃の兆候を掴む努力をしています。その情報共有のために、専門家だけではなく、サイバー攻撃を受けそうな方々とも信頼性高くやりとりをしています。

今日は、私たち日本人あるいは日本企業が見つけることが難しい攻撃、そして日本のセキュリティ対策の課題についてお話しします。

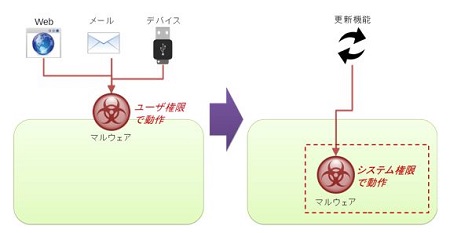

ソフトウェアの更新機能を使ったサイバー攻撃

気づかれずに発生するサイバー攻撃の1つ目は、ソフトウェアの更新機能を悪用してマルウェアを埋め込むサイバー攻撃(図1)で、国内における発生件数は増えています。

更新機能で最も有名なのはWindows Updateやソフトウェアの自動アップデートです。

2015年、米国のBlack Hat(最新のセキュリティ事故や脆弱性を突いた攻撃検証など、攻撃者側目線で様々な情報が発表される米国最大のイベント)でWindows Updateの中間者攻撃(man-in-the-middle attack)が発表されました。二者の通信に第三者が割り込み、通信内容の盗聴や改ざん等を行う攻撃です。この中間者攻撃のトリガーとして使われる主なものは、よく利用される文書ファイルを開くことで動作する悪性コードですが、最近は画像データを閲覧するソフトウェアに埋め込まれるケースも増えています。この攻撃は同時多発的にマルウェアに感染させることが可能で、旧来の検知技術で回避することはほぼ不可能です。いままさに、中東および東欧の諸国が大規模にこの攻撃を受けています。

2016年8~9月には、韓国軍内部のネットワークがマルウェアに感染し、内部ネットワーク700台を含めた3,200台があっという間にデータ破壊を受け、使えなくなりました。

2017年6月にはウクライナの企業がPetyaあるいはNotPetyaと言われるランサムウェアを装ったデータ破壊を受けて、挙句の果てには、ウクライナが所管するチェルノブイリ原子力発電所の放射線計測器の一部が使えなくなり、危険な場所に人間が測定しに行く状況がしばらく続きました。

こうした攻撃は、明らかになったものだけで2桁以上の件数が発生しています。日本でも発生しています。にもかかわらず、日本の組織は高度な検知能力を持つシステムを導入できないでいます。値段が高いから簡単には手が出せない上、経営層の多くが身をもって恐れを感じていない。攻撃を受けていることに気づいたときには、既に2年前から行われていた、というケースが増えています。

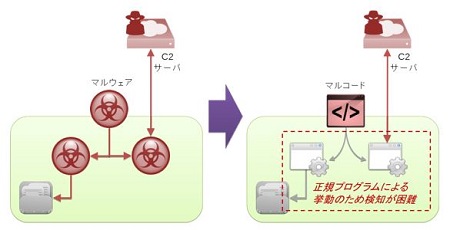

有名サービスを時間差で踏み台にするサイバー攻撃

2つ目は、ブログやポータルサイトのような利用者の多い有名サービスを時間差で踏み台にして、マルウェアを制御するC2(Command and Control)サーバーと通信させる方法です(図2)。

2017年9月上旬、ある小学校で北朝鮮のミサイル発射を想定した防災訓練が行われました。教育委員会の指導の下、PTAで生徒の家族の連絡先(メール)リストを作成しました。すると、ある方のアカウントが乗っ取られ、悪意のあるファイルがリストのアカウントに流されてしまった。大規模なマルウェア感染が防災訓練の日に発生しました。

このようなマルウェア感染を絶対的に防ぐことはできません。なぜならば、家族や親族、友人からのメールを止めることは不可能だからです。

そこで、日本の政府やインターネット接続事業者は考えました。ウイルス感染したパソコンやスマホからC2サーバーからの攻撃指令を遮断しようと。これら事業者あるいは政府――昔はサイバークリーンセンター(CCC)、現在はアクティブ(ACTIVE:Advanced Cyber Threats response InitiatiVE 総務省のマルウェア対策プロジェクト)で、そうしたアクセスを見つける努力を行い、効果をあげています。英国において2016年10月に設立された国家サイバーセキュリティセンター(NCSC)も、日本と同様な取り組み(Active Cyber Defense Programme)を開始しています。ちなみに、2017年4月に安倍晋三首相が視察に行かれています。

一方、攻撃者は考えました。悪意のある通信を発生させなければ見つからないだろうと。そこで、マルウェアを感染させた後、すぐには悪意のある通信をせずに、有名なブログなどのコメント欄にアクセスし、「特定の文字列」の存在を読み込もうとします。この時点では「特定の文字列」は存在しないため、通常の通信のように見えます。攻撃者は、ある程度の感染拡大を成功させたあと、そのコメント欄に「特定の文字列」を書き込みます。ミスタイプした文字列のように見えますが、攻撃者とマルウェアだけが解釈できます。そして、「特定の文字列」を読み込んだ相当数のマルウェアがいっせいに外部通信し情報を流出させます。

こうしたC2サーバーを即座に見つける能力は、日本にはありません。海外でも早くてまる一日かかります。暗号が書き込まれた後、数時間から半日もあれば、内部のデータがサーバーにごっそり転送されます。実際、このようなやり方で攻撃された日本の事業者がいます。

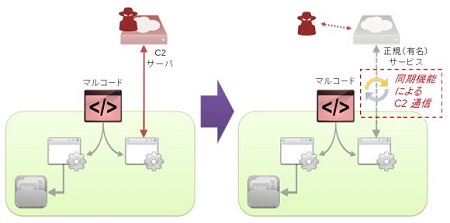

正規プログラムのスクリプト実行機能を用いたサイバー攻撃

3つ目は、VBA(Visual Basic for Applications)やWindows PowerShellといったWindowsの正規プログラムを用いて、不正なスクリプト(簡易なプログラム)を実行させる手法です(図3)。

Windows XPは設計当初からメール、ウェブのアクセスについてはサポートしていましたが、それ以外のアクセスのための機能は充実していませんでした。そのため、昔の攻撃者は感染させたマルウェアを外部と通信させるために、マルウェアが外部通信する機能を持っていなければなりません。

しかし、Windows Vista、同7、同8.1、同10は、設計思想がまったく異なります。外部通信するためのソフトウェアとしての部品(モジュール)がたくさんあります。したがって、旧来のマルウェアは必要なくなりました。そのモジュールを動作させる「悪意のあるコード」があればいいのです。

たとえるとこういうことです。近未来、みなさんのご自宅にロボットがいると仮定します。ロボットがいるとわかれば、泥棒はその家に入る必要はありません。特殊な言葉で「箪笥から財布をとって、窓から落としてください」とロボットに命令すれば、見事にそれをやってのけます。自分で盗みに入るより簡単です。

命令する言葉、つまり「悪意のあるコード」はインターネット上にたくさんあり、検索する能力があれば、誰でもとることができます。「稚拙な攻撃者」は極端に増えました。その攻撃は、これまではほとんどのケースは失敗することが多かったのですが、いまや必ず成功するといっても過言ではありません。パラダイムシフトが起こったのです。Windowsが高い利便性を提供してくださった反面、悪意のある者にもそれが提供されてしまったわけです。

有名サービスの同期機能を利用するサイバー攻撃

4つ目は、有名サービス、例えばoutlook.com等のフリーメールアカウントやtelegram等のアプリなどの同期機能を利用してC2サーバーと通信する手法です(図4)。

こうした攻撃を受けたのがウクライナの電力供給会社です。2015年12月、サイバー攻撃によって22万戸以上が停電しました。2016年12月にもウクライナの首都キエフで同様の現象がありました。

どうして二度も起こったのか。それは見つけることができなかったからです。私たちがいま利用しているテクノロジーでは、このような攻撃を見つけることができません。この攻撃手法は、北朝鮮、ロシア、イスラム国(IS)等の攻撃者がどんどん使い始めています。

ITに携わっていない方々は、悪意のあるものか、そうではないものかを見極めることは非常に難しいです。攻撃者コミュニティはハードウェア及びソフトウェアの仕組みやプログラミングまで勉強し、それぞれをゼロからつくることができる者も存在しています。日本の大学や企業での教育や経験は、いまある部品をいかに組み立てるかというところに着目しすぎています。この両者の能力差は大学生と幼稚園児の違いくらいに見えることがあります。旧来の教育システムでは、この技術的な能力差を埋めることはできないだろうと思います。だからこそ、「育成」ではなく「獲得」をしましょうと提案しています。

攻撃に成功する者は、そのコミュニティでふるいにかけられたような人間です。こちらもふるいにかけて行かないと、絶対に負けます。この考え方を採用しているのが、アメリカ、英国、オーストラリア、カナダ等のファイブアイズの国家です。

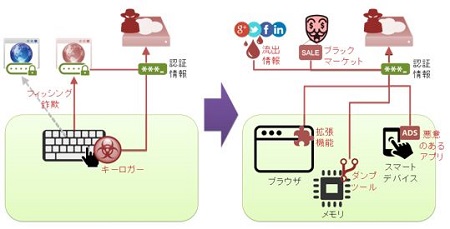

さまざまな対象からの認証情報の悪用

以上が気づかれずに発生する攻撃の主なものです。そのほかに二つほど紹介します。

サイバー空間にはアクセス可能な認証情報が山のようにあります。昔は、攻撃者はURLを送りつけて、ID、パスワードを盗みました。あるいは、マルウェアが情報を抜いていきました。こうしたことが20年くらい続きました。今、それらのデータはあまりにも大量となり、その一部が売られずに普通にネット上に置いてあります。

少年少女レベルの「稚拙な攻撃者」は、こうしたデータから特定のものを見つけるのが得意です。たとえば、名前や顔写真があれば、高い確率でみなさんの配偶者や家族がわかります。みなさんが学生時代に何をやっていたのかも、みなさんが家族に隠している特別なこともわかることもあります。闇の世界のサイトでは、それをたかが数千円でやってのける、お金のほしい大人のハッカーがたくさんいます(図5)。

敵対国のソフトウェアやプロダクトのデータ窃取

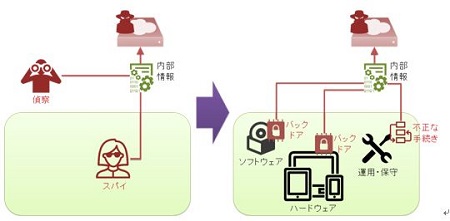

工場出荷時にバックドアを仕掛けたソフトウェアやプロダクトから、標的となる国や地域の企業や団体から内部データを窃取する攻撃もあります(図6)。

2017年7月、米国のセキュリティ企業Kryptowireが、Black Hatで「Shanghai ADUPS Technologyが開発したファームウェアを採用した中国製スマートフォンに再度バックドアが仕込まれ、ユーザーの個人情報が中国にあるサーバーに許可なく送信されている」と報告しました。再度、とあるのは、過去にも同様のことがあったからです。

また、「格安スマホ20種類を検査したところ、すべてのファームウェアに脆弱性が存在していた。300ドル以上の機種では、スパイウェアを検知したことはない」とのことです。ということは、300ドル未満の機種にはあるということになります。

想定すべきサイバー脅威の主体と攻撃対象

次に、想定すべきサイバー脅威の主体を紹介します。

私は現在、サイバーディフェンス研究所に所属していますが、PwCサイバーサービスや米国企業のアーバーネットワークスなどに所属しながら、さまざまなサイバー関連の事象に関与させて頂いています。こうした経験から、統計的に分類した結果が以下の5種類です。

1つ目は、メディアやSNS等で流通する情報に影響を受けたネットユーザーによる無邪気な攻撃です。

例えば、"Japan Olympic Boycott"(#JPOlyBoycott)。日本及び日本の取り組みに嫌悪感を抱いている人たちに受けていて、見るに堪えないメッセージが数時間に1回程度流れています。2019年にラグビーワールドカップ、2020年に東京オリンピック・パラリンピックが開催される際には世界中のメディアが日本に来ます。こうしたイベントに便乗して、日本を対象としたSNS炎上(非難が殺到し収集がつかなくなる事態または状況)が引き起こされることを想定しておくべきです。

彼らの大きな目的は、憂さ晴らし、自己顕示欲、承認欲求の達成です。重要なのは、攻撃主体周辺が認識する「日本や東京に由来する組織」のシステムが攻撃対象となることです。例えば、2011~2013年、中国からの918攻撃(満州事変が勃発した9月18日に行われるサイバー攻撃)がありました。日本の大学をターゲットにサイバー攻撃が行われ、幾つのか大学のサイトが2時間にわたって見られなくなることがありました。そのほか、名称に「東京」を冠する組織が順番に攻撃を受けました。こうした名称の組織に対しては、中国に限っては、基本的にターゲットにしやすいのでしょう。一方、西側諸国では主に英語を使うので少し違っています。攻撃者の立場になって考えないと、こういう見積もりは難しいです。この攻撃の手段は低レベルのDDoS攻撃などです。

2つ目は、日本における特定の文化や国家の姿勢への反発に由来する妨害的攻撃です。

例えば、動物擁護団体等によるイルカ追い込み漁に対する抗議活動や領土問題等に対する批判活動などです。制裁(こらしめ)あるいはレピュテーション(信用やブランド価値)の低下が攻撃の目的です。

この場合の攻撃対象は攻撃主体が反発する対象で、大規模なDDoS攻撃、有名なサイトの改ざん(強い主義主張を伴うメッセージの不正書き込み等)、戦略的かつ積極的な偽ニュースの展開等がなされます。

3つ目は、経済的利益を獲得するための搾取的攻撃です。

訪日する外国人観光客が急増しています。そうした外国人が利用するクレジットカードや決済アプリの情報窃取や不正使用による金銭獲得が広範囲かつ大規模になされています。日本では決済アプリはそれほど発達、流通していませんが、対策を講じなければ「おもてなし」はできないはずです。

攻撃対象は、ECサイト、銀行ATMなどです。

4つ目は、プロパガンダあるいは報復のための破壊的攻撃。これはいままさにISが行っている攻撃ととらえていいでしょう。

2020年の東京オリンピック開催にあたっては、諸外国における報道により日本や東京の露出量・頻度が飛躍的に向上し、日本あるいは日本の同盟国を標的とする過激派組織や反社会勢力の活動が活性化します。社会インフラシステムの破壊による機能喪失が目的です。主に航空、鉄道、送電網、放送、通信網等が攻撃対象とされ、極端なスピアフィッシング攻撃、委託業者のシステムへの侵害、特定機能の低下を狙った極端なDDoS攻撃等がなされます。

5つ目は、積極防御にかかる軍事行動や国益確保のための誘導的攻撃です。これについては事例をお伝えします。

2015日10月15日、CNNは米国の法執行当局による「ISが米国のエネルギーグリッドに対するサイバー攻撃を仕掛けたが、失敗した」という発言を報じています。シリアとイラクのISISに対して、米国がサイバー攻撃を仕返ししたことも翌年2月にNewsweekで報じられています。これには英国が協力しています。

2015 年8月15日、英国のMail Onlineによると、ISに協力していた英国出身のハッカーが米軍によりドローンで殺害されたということです。

2016年10月21日、news24は英国が ISに対するサイバー攻撃を行ったことを報じています。

日本以外では非国家主体に対する軍によるサイバー攻撃は当たり前になっています。それを実行する上での規定はあるのか、アメリカや英国の専門家や政府関係者に聞きました。「現行法で拡大解釈をしている」ということで、それ以上議論できませんでした。

ただ、国家と国家の間については、話は別になるでしょう。

日本のセキュリティ対策の弱点

最後に、日本サイバーのセキュリティ対策の弱点について述べます。

1つ目は、緊急時の連絡体制が機能しないこと。

サイバーの問題への対処要請をいただいた場合、現在、基本的にはすべてお応えしています。夜中に依頼を受けることもあります。3週間の間に2、3件くらいのペースでこうした緊急対処を行っています。

依頼元に向かうと、自分がセキュリティ対応体制メンバーCSIRTの一員であることを認識していない担当者が結構いらっしゃいます。数年前に設置されたまま、フォローアップも訓練もなされていない。また、サイバー攻撃に気をつけろ、との緊急の注意喚起のメールを受け取った方が、不審メールだと思い、読まずにすぐに削除していたケースもあります。

2つ目は、CSIRT(シーサートComputer Security Incident Response Team:組織内の情報セキュリティ問題を専門に扱うインシデント対応チーム)メンバーが役職者ばかりで、実動要員が不在であること。

ある組織のCSIRT3名を含む6名の会議で「インシデントは誰が判断するのですか」と質問しました。すると「インシデントってなんですか」と質問し返されました。よく聞くと、その判断は委託業者に丸投げしていました。さらに委託業者の業務内容も把握していませんでした。

それから、緊急対処のときによくあるのが、責任者が責任者を探します。笑い話ではありません。

3つ目は、意思決定者が適切な状況認識ができていないこと。

関連情報として入手するものが日本語のみ。ご自身が英語が不得手だとしても、部下に指示するなどして、前日に発生したサイバーインシデントくらいは把握しましょう。現在、日本を含めた幾つかの国で発生しているサイバー攻撃のひとつに「FromBook」があります。未だ、日本公的機関は注意喚起をしていません。個人的には残念だと思っています。

自衛隊にいた者として、判断を下す指揮官が、内情を知らずしてそれはできないと思っています。想定外に発生した事態に対して意思決定するときに、まず「教えろ」という。これは組織を守ることを放棄した指揮官です。上層部が正しい方針を示さないと、無限ループに入ります。

日本はどうしても担当分けが厳しすぎて、担当者以外はリソースない、実感ない、関係ない、難しい。したがって、組織全体として状況認識が不足しがちです。また、対処しているつもりでも、脅威を見ていない。脅威はたった数週間で変わります。この変化に追随していかないと、セキュリティ対策を講じても、数週間後にはなんの役にも立ちません。したがって、毎日が真剣勝負です。だからこそ、専属の役員が必要です。

国を守る最後の砦として

必要なアクションについては実践的に得られるものなので、一つだけお話します。

初動対処にかかる行動を伴う訓練の実施です。

内閣法第15条で「国民の生命、身体又は財産に重大な被害が生じ、又は生じるおそれがある(緊急)事態」が示唆されています。内閣官房の危機管理に関する組織が対処する危機として、サイバーテロ(大規模サイバー攻撃)を提示しています。これ対して、事案対処省庁、つまり自衛隊、警察、海上保安庁などが緊密に連携し、情報収集し、防護にあたっています。そして何か起こった場合に備え、ものすごい勢いで勉強しますし、年に何回か訓練を行っています。

サイバー攻撃は、もはや国民の生命、身体または財産に重大な被害を生じさせるおそれがあるものです。現に、世界を見れば、国家がISに対してサイバー攻撃を行い、一部攻撃者を殺害しています。日本はどうするのか。数年以内に明らかになってくるでしょう。国だけではなく、私たちもいろいろな形でなんとかしていかなければならない。数名でも、数十名でも、国を守る最後の砦になる人がいなければ、緊急事態が日本で発生した場合、誰も守ってくれない。私はそういう認識をもって仕事をさせていただいています。

補足: 「FormBook」は、http://www.itmedia.co.jp/enterprise/articles/1710/10/news044.htmlで紹介されています。

- 講演者プロフィール

名和 利男氏 サイバーディフェンス研究所 専務理事/上級分析官 - 海上自衛隊において、護衛艦内の戦闘指揮所(CIC)電測業務に従事後、航空自衛隊において信務暗号・通信業務/在日米空軍との連絡調整業務/防空指揮システム等のセキュリティ担当(プログラム幹部)業務に従事。その後、国内ベンチャー企業のセキュリティ担当兼教育本部マネージャー、JPCERTコーディネーションセンター早期警戒グループのリーダ、サイバーディフェンス研究所情報分析部の部長を経て、現職。専門分野は、インシデントハンドリング、サイバー演習、サイバーインテリジェンス、デジタル・フォレンジックなど多岐に渡る。現在、PwCサイバーサービスやArborNetworks等の技術顧問を兼務している。